Il modus operandi è più semplice, gli effetti però sono devastanti. Il report di Mandiant Threat Intelligence sulla sicurezza delle operation ha rilevato come gli attacchi alle infrastrutture OT, spesso percepiti come difficili da attuare per via che richiedono tempo e risorse per essere in grado di incidere su un processo di controllo, in realtà stanno diventando più semplici.

Il cyber crime infatti si sta orientando, in questo ambito, verso strumenti e tecniche comuni per accedere e interagire con i sistemi OT esposti, colpendoli con impatti che si riversano sulla produttività, l’economia, la società stessa, oltre i confini dell’azienda.

Mandiant ha infatti osservato un aumento degli attacchi agli asset OT accessibili via Internet sin dal 2012. L’attività più comune osservata coinvolge gli attori che cercano di fare soldi con i sistemi OT esposti, ma anche attori che semplicemente condividono conoscenze e competenze. Più di recente, è stata osservata un’attività di minaccia a bassa sofisticazione che sfrutta tattiche, tecniche e procedure ampiamente conosciute e strumenti comuni per accedere, interagire o raccogliere informazioni dalle risorse esposte su Internet.

La lezione di Colonial Pipeline: perché il ransomware è una faccenda che riguarda tutti

Indice degli argomenti

Sicurezza OT, l’andamento negli ultimi anni

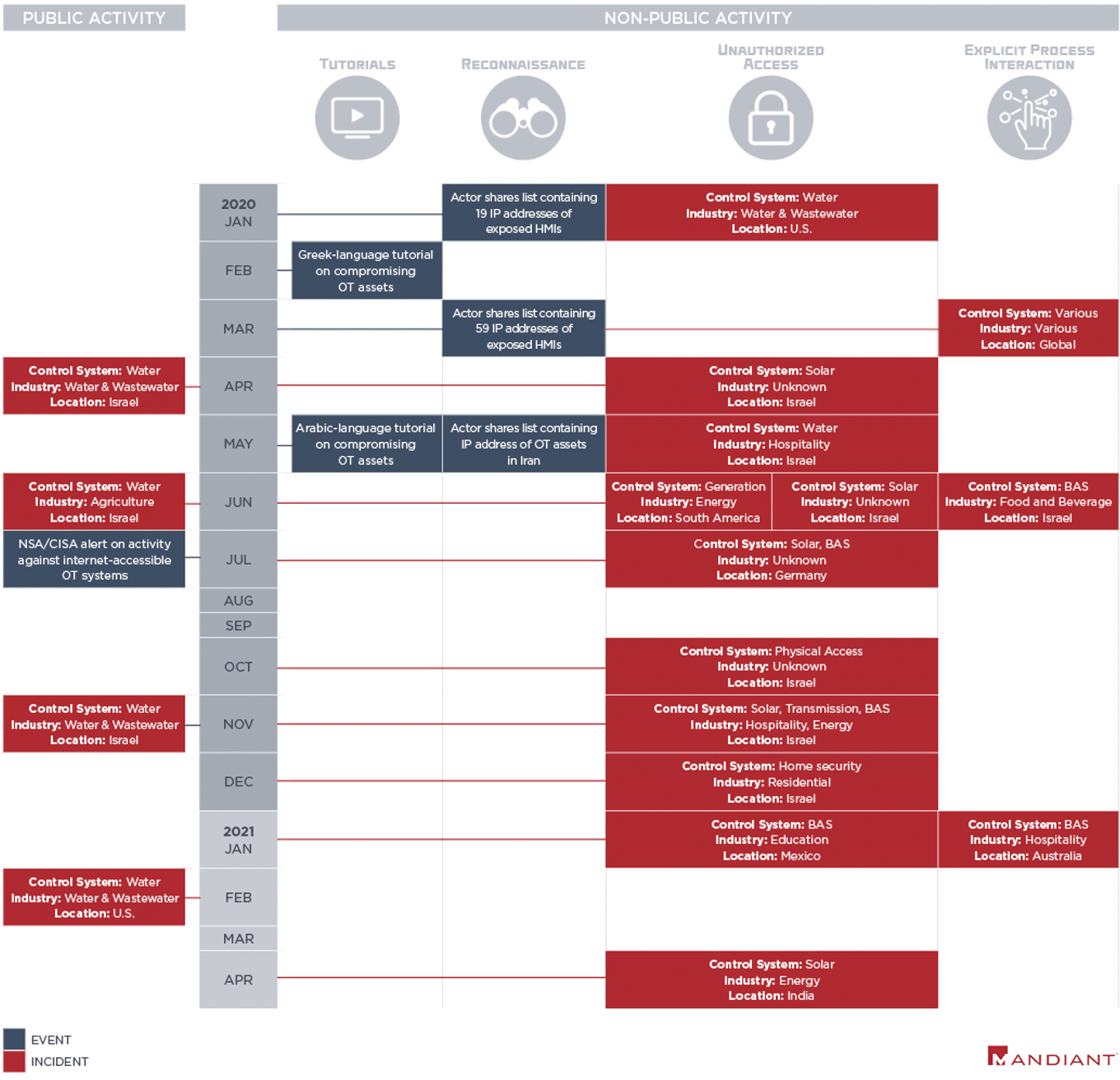

Questa attività di minaccia a bassa sofisticazione ha colpito una varietà di obiettivi in diversi settori, che vanno dai pannelli di energia solare e dai sistemi di controllo dell’acqua, ai sistemi di automazione degli edifici e ai sistemi di sicurezza domestica nelle residenze accademiche e private. Mentre alcuni obiettivi di infrastrutture critiche sono di natura molto sensibile, altri obiettivi presentano un rischio minimo. La seguente linea temporale presenta una selezione di alcuni compromessi OT pubblici e precedentemente non rivelati che Mandiant ha osservato tra il 2020 e l’inizio del 2021.

Come si concretizzano le minacce OT

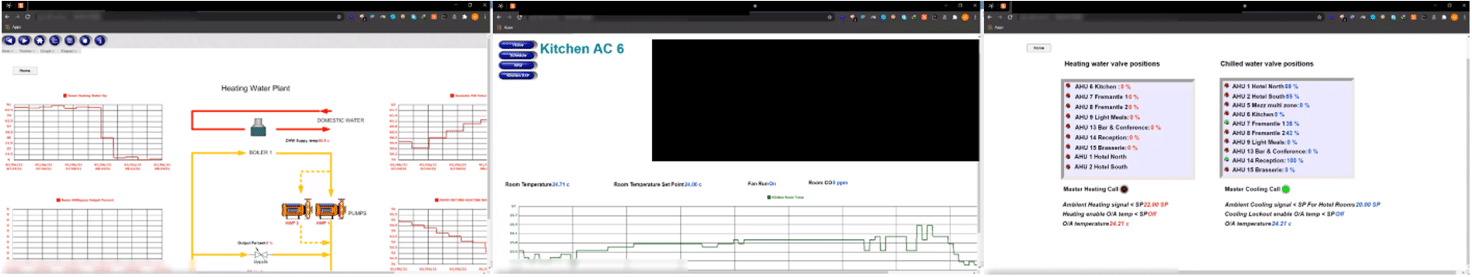

L’attività delle minacce OT semplici può assumere molte forme. Gli attori sfruttano più spesso servizi di accesso remoto non sicuri, come le connessioni VNC (virtual network computing), per accedere in remoto ai sistemi di controllo compromessi. Le interfacce grafiche utente (GUI), come le interfacce uomo-macchina (HMI), fungono da porta per gli attacchi OT orientati ai processi, in quanto forniscono una rappresentazione user-friendly di complessi processi industriali, che consente agli attori di modificare le variabili di controllo senza una conoscenza preliminare del processo.

Il caso: gli attacchi di marzo 2020

Nel marzo 2020, abbiamo analizzato una serie di schermate condivise da un attore di minacce che sosteneva di aver compromesso decine di sistemi di controllo in Nord America, Europa occidentale e centrale e Asia orientale. L’attore sembra aver ottenuto un accesso non autorizzato a queste risorse in un periodo di cinque giorni. Ha anche condiviso un video di bassa qualità dello smartphone che mostra la sua interazione esplicita con un sistema di controllo della temperatura in lingua olandese.

Il movente

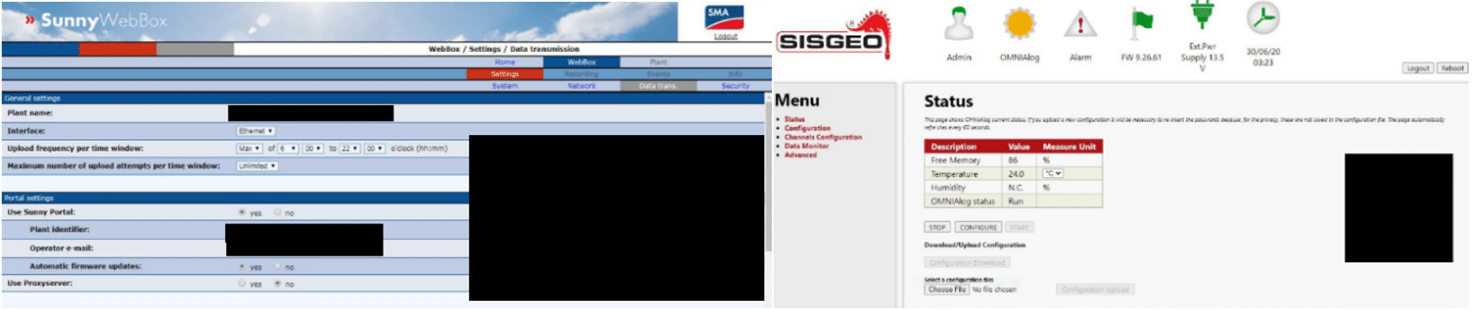

Mentre gran parte di questo tipo di attività appare di natura opportunistica, alcune possono anche essere guidate da motivazioni politiche. Per esempio, abbiamo visto gruppi di hacktivisti che usano frequentemente la retorica anti israeliana/pro palestinese nei post sui social media condividere immagini che indicano che avevano compromesso beni OT in Israele, tra cui un bene di energia solare e il webserver di un datalogger utilizzato per diverse applicazioni come l’esplorazione mineraria e la sorveglianza della diga.

Alcuni attori delle minacce sembrano particolarmente desiderosi di dimostrare la loro interazione con i sistemi di controllo compromessi. Un attore della minaccia ha condiviso più registrazioni dello schermo per apportare modifiche arbitrarie ai set point delle interfacce HMI compromesse tramite connessioni remote dal proprio desktop. Mentre sospettiamo che molte delle vittime compromesse da questo attore di minacce fossero piccole e medie imprese, in un’occasione il gruppo sembra aver avuto successo nell’accedere al BAS di un hotel in Australia appartenente a una grande catena alberghiera internazionale.

Alcuni degli attori individuati da Madiant hanno fatto commenti che indicavano che avevano una comprensione limitata delle risorse OT che avevano compromesso o che stavano semplicemente cercando di guadagnare notorietà. Ad esempio, un attore della minaccia ha condiviso uno screenshot di un presunto sistema di controllo ferroviario in lingua tedesca compromesso. Abbiamo condotto una ricerca inversa dell’immagine dello screenshot e abbiamo identificato la risorsa come l’interfaccia web di una stazione di comando ECoS 50210 progettata per i modellini di treni .

Un rischio crescente

“Ogni incidente di bassa sofisticazione è unico e pone un diverso livello di rischio, che normalmente determiniamo esaminando il precedente lavoro e la reputazione dell’attore, il settore dell’obiettivo e la natura del processo compromesso, tra le altre cose. Anche se gli incidenti di bassa sofisticazione non sembrano avere un impatto comune sugli ambienti fisici, rimangono comunque preoccupanti per le seguenti ragioni – spiega l’azienda nel proprio report -. Ogni incidente fornisce agli attori delle minacce l’opportunità di imparare di più sull’OT, come la tecnologia sottostante, i processi fisici e le operazioni. Queste opportunità possono aumentare l’abilità di un avversario e migliorare il suo tradecraft”

Anche le intrusioni a bassa sofisticazione negli ambienti OT comportano il rischio di interruzione dei processi fisici, “soprattutto nel caso di industrie o organizzazioni con pratiche di sicurezza meno mature. Con l’aumentare del numero di intrusioni, aumenta anche il rischio di interruzione dei processi. La pubblicità di questi incidenti normalizza le operazioni informatiche contro l’OT e può incoraggiare altri attori delle minacce a prendere sempre più di mira o a colpire questi sistemi. Questo è coerente con l’aumento dell’attività OT da parte di gruppi con maggiori risorse motivati finanziariamente e operatori di ransomware”, precisano.

Come difendersi

Mandiant suggerisce che la difesa contro le compromissioni a bassa sofisticazione va affrontata implementando le best practice di sicurezza e acquisendo una consapevolezza sull’esposizione alle minacce di asset e dati. L’introduzione di controlli di sicurezza per difendersi da questa attività è anche la base per programmi di sicurezza maturi che cercano di prevenire e identificare minacce OT complesse prima che introducano un rischio per la sicurezza delle persone e delle infrastrutture.

I consigli di Mandiant

- Quando è possibile, rimuovere gli asset OT dalle reti rivolte al pubblico. Se è richiesto l’accesso remoto, distribuire i controlli di accesso e monitorare il traffico per attività insolite per ridurre al minimo l’interazione involontaria e salvaguardare le informazioni sulle risorse.

- Applicare le comuni tecniche di network-hardening ai dispositivi edge e accessibili in remoto, come la disabilitazione dei servizi inutilizzati, la modifica delle credenziali di default, la revisione delle configurazioni delle risorse e la creazione di whitelist per l’accesso.

- Determinare se le risorse rilevanti sono rilevabili utilizzando scanner online come Shodan e Censys. Sfruttare il supporto di ricercatori di sicurezza esperti per identificare le risorse esposte e le informazioni trapelate.

- Avere consapevolezza della situazione sull’interesse degli attori delle minacce nei sistemi fisici informatici e sullo sviluppo di exploit OT.

- Configurare HMI e altre risorse del sistema di controllo per imporre intervalli di input accettabili e vietare stati variabili pericolosi.