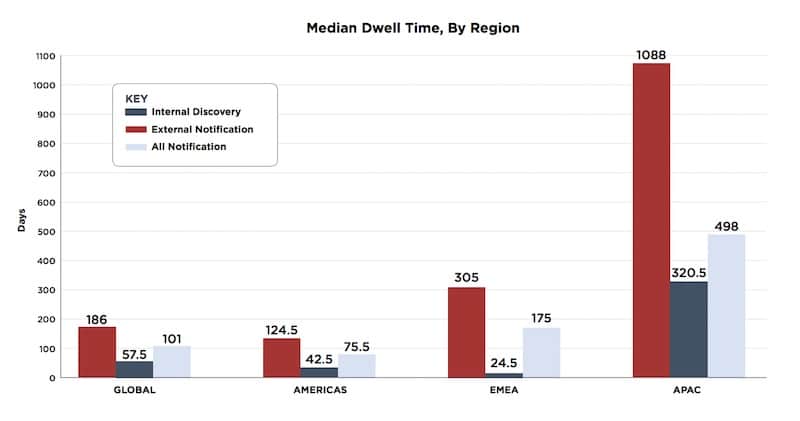

Sono 175 i giorni che mediamente un attaccante trascorre indisturbato all’interno dei sistemi informativi delle aziende e delle istituzioni in Europa: quasi sei mesi prima che qualcuno si accorga delle intrusioni e prendano i dovuti provvedimenti. Sono i dati che emergono dall’M-Trends Report 2018, realizzato da Mandiant, brand di proprietà di FireEye, sulla base di un’indagine globale durata da ottobre 2016 a settembre 2017.

Indice degli argomenti

Aziende europee più lente a reagire

I 175 giorni di “dwell time”, cioè il tempo trascorso tra un’intrusione e la sua scoperta, registrati nell’area EMEA nel 2017 sono del 40% maggiori rispetto ai 106 giorni del 2016 e decisamente superiori alla media globale per questo indice, che nel 2017 è stata di 101 giorni: in altre parole le aziende europee impiegano mediamente due mesi e mezzo in più a scoprire le intrusioni. E rispetto alle aziende americane il confronto è ancora più impari: in America infatti il dwell time è diminuito da 99 a 75,5 giorni.

In compenso le aziende europee si sono dimostrate più capaci di accorgersi delle violazioni dall’interno invece che ricevere segnalazioni dall’esterno. Il dato, però, potrebbe riflettere in parte la scarsa propensione delle aziende europee a denunciare le violazioni: un atteggiamento che, a seguito dell’introduzione del GDPR, potrebbe cambiare significativamente.

Attaccati una volta, attaccati per sempre

Nell’area EMEA il 47% delle aziende che hanno subito un attacco avanzato ne ha subito anche un altro significativo, mentre il 40% di chi ha subito attacchi ne ha ricevuti da più gruppi di attaccanti.

Il settore più compito, sempre nell’area EMEA, è il financial (24% dei casi), seguito dal Government (18%) mentre meno colpiti sono l’High Tech (7%) e l’Healthcare (2%).

Attacchi sponsorizzati

Secondo il report quattro attacchi classificati come Advanced Persistent Threat nel 2017 sono stati sponsorizzati da nazioni: il 20 marzo da gruppi legati al governo vietnamita, il 21 agosto, il 14 novembre e il 15 dicembre da attaccanti di origine iraniana. La nazione mediorientale, che nello scorso decennio è stata vittima di Stuxnet, è infatti considerata una delle nuove “potenze” della cyber warfare.

Lo skills gap “rischio invisibile”

Secondo la National Initiative for CyberSecurity Education (NICE) americana, nel 2017 negli Stati Uniti è stata registrata la mancanza di circa 280 mila posizioni di lavoro in questo ambito. Ma lo “skills gap”, secondo Mandiant, è un fenomeno che va oltre i numeri forniti dalla NICE: oltre alla mancanza numerica di persone, si registrano infatti carenze di expertise (cyber defender, investigatori, threat analyst) e carenze nei processi aziendali.