La qualità della produzione italiana è nota in tutto il mondo e competitor diretti, o Stati nazionali, potrebbero avere interesse a rallentare o alterare la produzione nazionale. È dunque indispensabile considerare la industrial cybersecurity non come un costo obbligato ma come un abilitatore della digital transformation.

Naturalmente le criticità sono diverse, ma è possibile agire secondo modelli consolidati e mettere in sicurezza la produzione.

Indice degli argomenti

Il costo dei cyber attack: focus sulla industrial cybersecurity

Quant’è il valore di una giornata di produzione per un’azienda manifatturiera? Naturalmente dipende dai prodotti realizzati e dalla dimensione dell’azienda; possiamo dire almeno alcune centinaia di migliaia di euro. E come ci si può difendere da un attacco ransomware?

Perdere giornate di produzione è un rischio enorme per l’azienda e questo rischio va ridotto o eliminato con azioni preventive.

Il top management dovrebbe pretendere che ci si organizzi in modo che la produzione non si fermi mai, invece spesso non è così: si pensa che l’attacco cyber riguardi “gli altri” quando invece la realtà indica proprio il contrario, tutte le aziende possono essere attaccate ma non sappiamo quando. Manca dunque il focus sulla “industrial cybersecurity”.

Nelle aziende industriali, dove magari si spende per la sicurezza IT, si tralascia la sicurezza OT quasi dimenticando che la produzione è il cuore dell’azienda, ovvero, senza produzione l’azienda non esiste.

Una delle ragioni per cui nelle organizzazioni industriali il tema non viene affrontato è perché mancano le competenze di OT Security in grado di indirizzare gli sforzi. Dunque, da dove partire?

Si deve partire sempre dal creare consapevolezza, ovvero conoscere il proprio livello di sicurezza, la “cybersecurity posture”; di fatto ciò significa avere la mappa delle vulnerabilità della rete industriale, comprensiva anche delle connessioni verso il mondo corporate IT e verso l’esterno e prendere le iniziative necessarie per ridurre i punti di debolezza e aumentare la “resilienza”.

Una corretta postura di cybersecurity contribuisce senza dubbio ad abilitare la digital transformation e l’eccellenza operativa.

Le soluzioni specifiche per l’operation: gli standard di riferimento

In particolare, l’accesso dall’esterno alla rete industriale, non può avvalersi di strumenti creati per il mondo IT come le VPN o i software di remote control, visto che per loro natura questi strumenti possono essere utilizzati come veicolo per rubare credenziali di accesso e una volta entrato l’attaccante può decidere se rubare dati sensibili, la proprietà intellettuale o danneggiare la produzione. Le aziende dovranno quindi utilizzare soluzione software pensate unicamente per il mondo Operation, soluzioni che andranno utilizzate da tutti i fornitori che accedono all’impianto industriale.

Anche nel caso della industrial cybersecurity, per fortuna, ci vengono in aiuto gli standard che diventano un’ancora di salvezza quando si inizia a valutare il livello di maturità della sicurezza in azienda: gli standard di riferimento sono l’ISA/99 IEC 62443 e il NIST Cybersecurity Framework.

La conformità a regolamenti e standard fornisce il primo passo verso la cybersecurity, perché può aprire gli occhi riguardo a comportamenti sbagliati in termini di processi interni e procedure.

Video: NIST Cybersecurity Framework

Valutare il rischio di industrial cybersecurity con un OT risk assessment

Si deve partire dunque dal valutare il rischio con un OT risk assessment, dove si identificano le vulnerabilità e si definisce un piano di rientro per evitare o mitigare possibili cyber attacchi.

Il piano di rientro in genere può esser eseguito a vari livelli secondo le disponibilità economiche e valutando il rischio derivante dall’applicare o meno le varie soluzioni individuate.

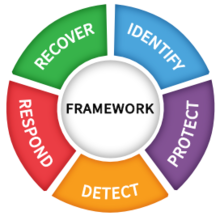

Mitigate le vulnerabilità bisogna tenere sotto controllo il traffico di rete, magari utilizzando strumenti basati su motori di machine learning che possano distinguere le possibili minacce dai falsi positivi; questi strumenti in genere sono orientati a “identificare” gli asset industriali creando visibilità e consapevolezza della propria rete, a ”proteggere” ovvero mitigare o contenere l’impatto di un potenziale evento di cybersecurity e delineare la modalità per tutelare l’erogazione dei servizi critici, a “rilevare” le possibili anomalie e gli eventi di cybersecurity e che il loro potenziale impatto sia ben compreso e verificare l’efficacia delle misure di protezione adottate.

I due passi finali delle “5 Function” del “NIST Cybersecurity Framework” ovvero “Respond” e “Recover” non dovrebbero essere sottovalutati, sono importantissimi perché aiutano a identificare le attività da svolgere per reagire a un incidente di cybersecurity, a minimizzarne l’impatto, a mantenere elevata la resilienza e a ripristinare i servizi compromessi durante l’Incidente di cybersecurity.

Quali soluzioni agli incidenti cyber

Una soluzione di risposta agli incidenti cyber deve potersi integrare con quasi tutti i sistemi di rilevamento delle minacce. La soluzione dovrebbe fornire la sola notifica ma non le reazioni fisiche, in caso di minacce di basso livello. Se invece i sistemi dovessero rilevare un elevato volume di minacce di basso livello, il responsabile della sicurezza potrebbe decidere di invocare l’azione di protezione informatica. La risposta fisica invece dovrebbe includere una notifica audio e video e anche via email unidirezionale. Le risposte fisiche devono poter prevedere l’avvio di sistemi di backup, protezioni fisiche del sito (blocco delle strutture), in modo che la minaccia rilevata e bloccata non possa propagarsi ad altri sistemi della rete industriale, al riavvio.

Soluzioni del genere non sono facilmente disponibili, ma qualcosa si sta muovendo.

Conclusioni

In conclusione, non è possibile “sperare” di non essere attaccati, la “speranza non è una strategia”, quindi è necessario agire immediatamente per prevenire gli attacchi, che sicuramente ci saranno, definendo una “Industrial Cybersecurity Strategy” che tenga conto non solo delle vulnerabilità e delle possibili anomalie, ma anche delle risposte agli incidenti cyber che si subiranno e del comportamento umano che può incidere fortemente nel migliorare, o peggiorare, la cybersecurity posture.

Immagine fornita da Shutterstock