Nel 2002, quasi 20 anni fa, nacque lo Standard IEC 62443 come riferimento internazionale per la Industrial Cyber Security. Solo partendo dall’analisi dell’effettivo rischio informatico per il mondo OT, Operational Technology, è possibile investigare quali specifiche contromisure adottare per la sicurezza dei sistemi di controllo industriale, fra cui PLC, SCADA e HMI. Anche se molte aziende sono ancora scettiche nei confronti della prevenzione del rischio informatico, possiamo dire che lo standard internazionale IEC 62443-4-2 è a prova di hacker e la sua applicazione è una garanzia per la sicurezza dei dati condivisibili con l’IT e per l’intero comparto produttivo.

L’applicazione di questo standard, benché non sia obbligatoria per le aziende, rende immuni dalle minacce cyber i sistemi di controllo industriale. Nello scenario attuale in cui il numero di pericoli per questo tipo di tecnologie è in continua crescita, l’applicazione dello standard IEC tiene lontane le aziende dai potenziali danni che un attacco informatico può causare, fra cui: guasto degli impianti, blocco della produzione, costi imprevisti per la riparazione dei sistemi di controllo e perdita di profitto.

Lo standard internazionale nasce quindi per proteggere l’Industria 4.0, rendendo sicura ed affidabile la condivisione dei dati dall’interno verso l’esterno e viceversa.

Indice degli argomenti

Perché le aziende dovrebbero conoscere la IEC 62443-4-2?

Con l’applicazione di questo standard è possibile evitare ogni possibile contaminazione con dati “infetti”.

Purtroppo, in ottica futura la sicurezza degli impianti industriali potrebbe essere solo un miraggio senza l’adeguata protezione dagli attacchi informatici al mondo dell’automazione. Per questo dobbiamo essere pronti.

Il meccanismo è semplice e noto da anni ma appunto per questo, spesso non viene applicato. Fare progetti comuni serve non solo per realizzare innovazione consistente a livello aziendale, ma anche per conoscersi meglio e per sviluppare e formare risorse interdisciplinari, con contaminazioni sia IT che OT e business indispensabili per progredire verso l’Industria 4.0.

Industria 4.0 significa interconnessione permanente degli asset aziendali

Il concetto di fabbrica 4.0 poggia su un requisito sostanziale: l’interconnessione permanente degli asset aziendali e lo scambio continuo di dati e informazioni tra i vari dipartimenti e verso fornitori esterni.

La fabbrica è diventata un luogo sempre più complesso e tecnologico nel quale si stanno affollando gran parte delle innovazioni informatiche che caratterizzano questa rivoluzione industriale: macchine ad alta automazione, robot collaborativi, additive manufacturing, industrial IOT, dispositivi indossabili, realtà aumentata, senza contare le reti di calcolatori e servizi che consentono di tenere tutto sotto controllo.

In questo contesto si inserisce il processo di convergenza tra due dipartimenti che, pur accomunati dalla stessa materia trattata (informatica, reti e sistemi), sono stati storicamente e intenzionalmente tenuti separati: mi riferisco a IT (Information Technology) e OT (Operational Technology).

Oramai il termine IT è diventato parte del lessico quotidiano e praticamente tutti sanno che cosa sia e a cosa si riferisce, ma quando si parla di industria la parola chiave è OT che rappresenta l’insieme di tutti i sistemi e le tecnologie di controllo e automazione, necessarie al funzionamento degli impianti industriali di qualsiasi azienda manifatturiera.

La ragione storica della loro separazione consisteva nel differente contesto tecnologico e applicativo, che richiedeva competenze differenti, come differente erano approccio e tempo di reazione richiesti per risolvere i problemi.

La convergenza e convivenza tra IT e OT è un aspetto del processo di digitalizzazione che è in corso da qualche anno in alcuni settori industriali. Le aziende che hanno già connesso le proprie macchine hanno oramai capito che, per ottimizzare i processi aziendali critici, i due mondi devono dialogare stabilmente e in maniera sicura, sia tra loro che con l’esterno. Il diktat deve essere: se è collegato, deve essere protetto.

Nel nuovo contesto organizzativo Industria 4.0 i due mondi devono lavorare insieme per integrare le rispettive realtà, individuando percorsi di digitalizzazione appropriati per consentire lo scambio di informazioni e, nel contempo, fare fronte comune verso il rischio costituito dal cyber crime.

È evidente che con il diffondersi di internet in ambito industriale ogni dispositivo connesso alla rete, sensore, server o periferica connessa, è un potenziale punto di attacco per il cyber crime.

Le principali differenze nel processo di convergenza OT-IT

Proviamo a indicare alcune tra le principali differenze che devono essere tenute in debita considerazione nel processo di convergenza; partendo dalla semplice constatazione che non è pensabile affrontare la sicurezza dei sistemi industriali con lo stesso approccio fino ad ora adottato in ambito IT.

Il contesto e il modus operandi dei due settori è, e deve essere, completamente differente.

- Dal punto di vista IT/business un dato è definito sicuro quando ne è prima di tutto garantita riservatezza e integrità (protezione da modifiche accidentali o non consentite) e poi è nella disponibilità dell’utente.

- Per l’OT/fabbrica sono la disponibilità e l’integrità del dato ad essere più critiche e quindi privilegiate a discapito della riservatezza che viene spesso sacrificata.

Questo accade perché un sistema produttivo, una macchina o un apparato deve prima di tutto essere in grado di funzionare con i dati corretti, esattamente quando serve e poi, solo poi, garantire che i dati usati (in ingresso o in uscita) soddisfano i criteri di sicurezza.

In fabbrica le password per accedere ai sistemi spesso non vengono diversificate per utente, addirittura a volte, vengono scritte sotto le tastiere dei computer o sui monitor degli stessi. Spesso troviamo anche dispositivi OT direttamente connessi a internet, per facilitarne la manutenzione, magari con le password di default.

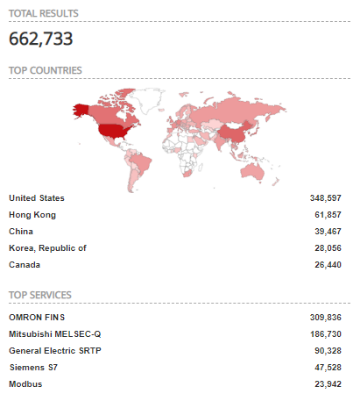

Ad oggi possiamo trovare 662.733 OT Device di varie marche direttamente pubblicati su internet, di cui 3794 solamente in Italia. (fonte scansione Shodan)

Anche l’architettura delle reti è diversa perché chiamata a soddisfare esigenze diverse. Le cose stanno cambiando ma, contrariamente alla rete IT, quella OT di fabbrica è generalmente piatta, con poche segmentazioni e scarsa attenzione alla segregazione dei sistemi informatici connessi. In queste condizioni risulta difficile separare e fare distinzione tra servizi di posta, internet, programmi personali e relativi dischi condivisi (IT) e servizi critici verso le macchine di produzione (OT).

Una violazione alla sicurezza informatica della posta o attuata attraverso i social network può propagarsi velocemente sia verso la rete IT e sia verso quella OT, con conseguenze anche sulla sicurezza personale degli operatori.

Se applicassimo le metodologie e gli apparati della sicurezza informatica pensati per l’infrastruttura IT nel campo OT, otterremo probabilmente un abbassamento della performance complessive e una disponibilità dei sistemi non adeguata alle esigenze industriali

La convergenza e l’integrazione tra queste due infrastrutture devono procedere con un cambio di mentalità reciproco, nel quale processi e soluzioni informatiche evolvono in modo concordato e funzionale alla trasformazione aziendale verso industria 4.0, con livelli di sicurezza adeguati a mitigare i rischi per persone e cose.

La connessione fra reti IT e OT

È drasticamente finito il tempo in cui la rete IT e quella OT erano separate e costituivano due mondi paralleli scarsamente comunicanti, ora serve una centralizzazione delle attività e un sistema di supervisione condiviso che consentano all’azienda di capire in fretta cosa sta succedendo e agire di conseguenza.

L’approccio in campo Industrial Cyber Security deve essere mirato ad avere un’inevitabile convergenza delle responsabilità IT e OT in un’unica cabina di regia. Per fare questo abbiamo bisogno di un cambio culturale piuttosto forte e che richiederà un periodo di transizione durante il quale l’IT manager e il responsabile OT dovranno collaborare, definendo obbiettivi comuni e aree in cui le attività devono essere complementari.

I progetti di rinnovamento dovranno obbligatoriamente passare per un concetto di Security By Design per le nuove tecnologie e di mitigazione dei rischi per le infrastrutture esistenti, cercando di garantire un monitoraggio costante per prevenire ogni possibile rischio di compromissione, che non impatterebbe solo sull’ambito economico/produttivo ma inevitabilmente anche sulla vita delle persone.

Questi progetti dovranno essere gestiti da gruppi di lavoro ibridi, composti da personale dell’IT, dell’OT, fornitori di tecnologia ed elementi di spicco del business che operano insieme a fronte di obiettivi chiari e condivisi.

Conclusioni

Erano i lontani anni ‘90 quando le prime industrie iniziavano un lungo e lento percorso d’informatizzazione delle aree produttive, che oggi chiamiamo Industria 4.0.

Prima dell’avvento dell”automazione industriale” ogni comparto produttivo era rinchiuso nella propria bolla, i pericoli erano legati al solo aspetto “fisico” e d’infortunio dell’addetto alla macchina. I più evoluti avevano un piccolo personal computer (ancora in ambiente DOS) che comunicava attraverso reti di campo come RS232, RS485 o ProfiBus ed erano rinchiusi in quello che si chiama “bordo macchina”.

Man mano che gli anni passavano si sviluppò l’esigenza di raccogliere i vari dati della produzione per poterli esaminare, consultare ed elaborare; questa evoluzione per certi aspetti è stata molto lenta (parliamo di 30 anni) ma a livello di integrazione con quelle che erano le reti IT per altri aspetti si è rivelata fin troppo veloce.

Dal 1999, i sistemi di bus di campo sono stati standardizzati in tutto il mondo nello standard IEC 61158 (Digital data communication for measurement and control – Fieldbus for use in industrial control systems – Comunicazione digitale dei dati per la misurazione e il controllo – Fieldbus per l’utilizzo nei sistemi di controllo industriali). In quegli anni le case produttrici di PLC hanno iniziato a creare moduli Ethernet per connettere i dispositivi di campo con PC che non dovessero essere per forza nei pressi dei macchinari stessi.

Questa rivoluzione tecnologica aprì le porte a un diverso approccio per il quale l’azienda non venne più vista come una sequenza di settori separati ma come un’unica infrastruttura.