L’impronta digitale, il nostro volto o la nostra iride sono caratteristiche personali uniche e il loro utilizzo per l’autenticazione è sicuro. Così recitano i mantra delle società che sviluppano device elettronici e software sempre più spesso basati sulla biometria per l’accesso al dispositivo o al servizio. Ora, uniche e personali queste caratteristiche lo sono e come. Ed è proprio per questo che vanno gelosamente protette, anche perché usarle è rischioso, al punto che qualcuno – lo vedremo più avanti nell’articolo – ha pensato di inventare delle impronte digitali artificiali per non esporre al rischio i veri dati biometrici.

Della questione si è occupata una ricerca pubblicata recentemente da Kaspersky, che getta parecchie ombre sulle tecnologie di autenticazione basate sui dati biometrici. Più precisamente, i dubbi riguardano non tanto la qualità di queste tecnologie – sulla quale comunque qualche punto interrogativo c’è – ma piuttosto le modalità di memorizzazione dei dati biometrici, modalità che – secondo gli esperti di Kaspersky – spesso presentano gravi lacune di sicurezza.

“Un esempio dei rischi è il noto episodio del data breach subito dalla piattaforma Web intelligente di sicurezza biometrica BioStar2”, spiega Vladimir Dashchenko, Head of Vulnerability Research Group ai Kaspersky ICS CERT. “Questa piattaforma conserva nel suo database 27,8 milioni di record, pari a circa 23 GB di dati riguardanti i dipendenti di 5.700 organizzazioni di 83 Paesi. Fra gli altri dati confidenziali, il database contiene circa un milione di record relativi a impronte digitali, oltre a informazioni relative al riconoscimento facciale. Secondo quanto emerge da un report sull’accaduto, invece di salvare un’hash dell’impronta (del quale non sarebbe possibile effettuare il reverse-engineering) BioStar2 ha salvato i dati completi dell’impronta, che quindi possono essere sottratti per scopi illegali”.

Un altro data breach biometrico importante si è avuto nel 2015, quando hacker sono entrati nel computer dell’Office of Personnel Management statunitense, sottraendo un database di 5,6 milioni di impronte digitali di dipendenti pubblici.

Indice degli argomenti

Il problema

Ora, il vero problema dei dati biometrici è che sono ovviamente legati al corpo della persona da autenticare. Quindi, nel caso che un’impronta digitale o un’immagine dell’iride venga rubata da un database, non ci sarà modo per l’utente derubato di sostituire l’impronta, come si fa normalmente quando a essere sottratta è una password. Questo significa anche che, se a una persona viene rubata l’impronta digitale, essa non potrà più utilizzare in sicurezza quel metodo di autenticazione per tutta la vita.

Considerato che i sistemi di autenticazione biometrica sono utilizzati sempre più spesso, soprattutto in applicazioni critiche a livello governativo – per esempio il controllo dell’identità alle frontiere tramite passaporto elettronico – risulta davvero inspiegabile la leggerezza con cui questi dati sono acquisiti, memorizzati, e (mal) protetti. Forse il problema è che il rischio di furto è considerato basso.

Proprio per questo Kaspersky ha avviato un monitoraggio sulle macchine protette dai suoi sistemi anti malware, per capire quanti sistemi contenenti dati biometrici fossero in qualche modo a rischio attacco. I risultati del monitoraggio non sono per nulla confortanti.

Un terzo delle macchine a rischio

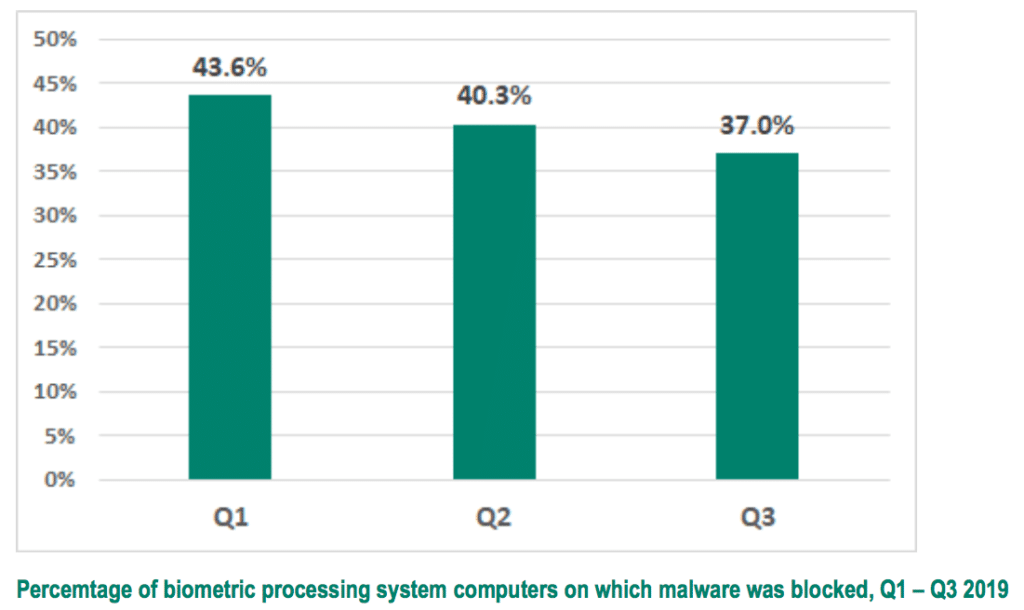

Secondo i dati prodotti dal Kaspersky Security Network, nel solo terzo trimestre 2019 i software della società hanno bloccato attacchi malware sul 37% dei computer che svolgono funzioni di raccolta, trattamento e memorizzazione di dati biometrici. Assumendo che la quantità di attacchi sia simile anche su computer non protetti dagli antimalware Kaspersky, significa che oltr un terzo delle macchine che custodiscono dati biometrici sono già state messe sotto attacco nel giro di un solo trimestre. Stiamo parlando di attacchi generici, ma è chiaro che nel momento in cui bande criminali dovessero capire il valore di quei dati, comincerebbero a comparire attacchi mirati.

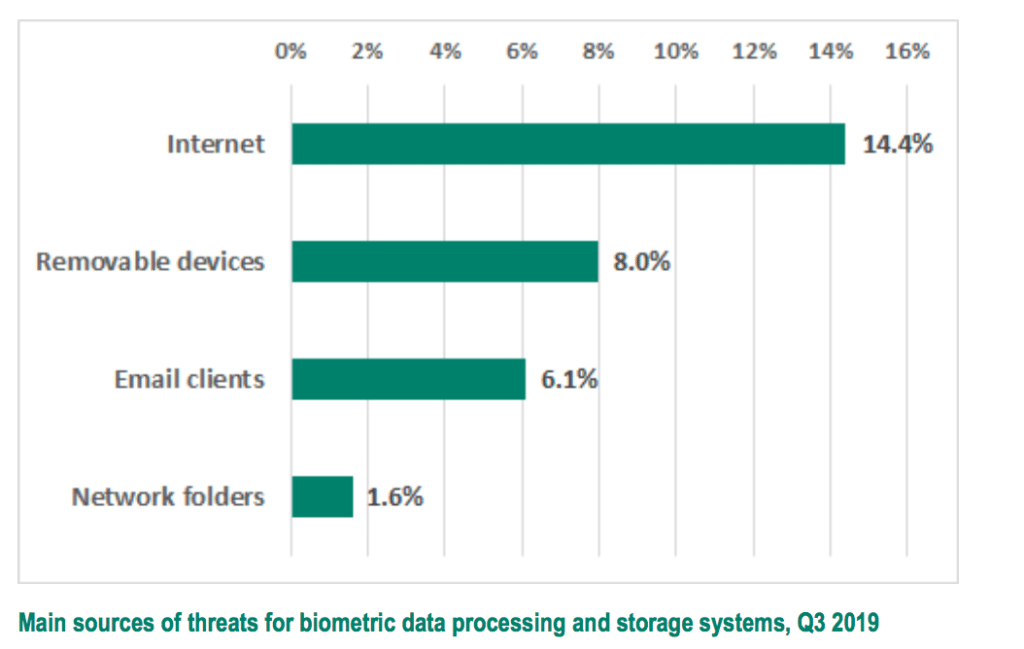

Sempre secondo la ricerca, la maggior parte degli attacchi proviene direttamente da Internet, con circa il 14,4% dei casi, seguiti dagli attacchi via chiavette USB e similari, con una percentuale dell’8%, mentre sono meno frequenti gli attacchi via email (6,1%) e quelli tramite cartelle condivise in rete (1,6%), che in genere sfruttano tecniche diverse – in particolare, tendono a installare worm che a loro volta provvedono a scaricare nel computer spyware e trojan per l’accesso remoto.

Fra gli attacchi bloccati, i più comuni erano in forma di Spyware/remote access o malware di phishing (5,4 e 5,1%), seguiti da ransomware e Banking trojan (1,9 e 1,5%). In generale, è vero che si tratta di attacchi generici, ma alcuni hanno già oggi la capacità potenziale di attaccare direttamente i dati biometrici.

Un’altra fonte di rischio individuata nella ricerca è costituita dal fatto che molto spesso i database dei dati biometrici sono memorizzati su server applicativi condivisi con altre macchine, invece che su computer dedicati. Questo significa che se un hacker riesce a entrare per esempio in un server di posta che usa un sistema di autenticazione biometrico, egli ha buone probabilità di impadronirsi anche dello stesso database biometrico.

Quali soluzioni?

Alcune misure da prendere per ridurre i rischi sono desumibili dalla ricerca: dal lato data center/personale IT per esempio, andrebbe sempre evitato di memorizzare il dato biometrico grezzo e completo, come per esempio l’immagine dell’impronta digitale, preferendo invece la memorizzazione dell’hash (come si dovrebbe sempre fare anche per le password).

Inoltre, i database biometrici andrebbero memorizzati su macchine dedicate e caratterizzate da standard di sicurezza e protezione più elevati del normale. Le istituzioni potrebbero aiutare promuovendo leggi e regolamenti che consentano di creare formati di memorizzazione interoperabili per la biometria, in modo da poter usare una singola rappresentazione per più servizi, pubblici e privati. Ma anche l’utente è chiamato a fare la sua parte, per esempio prestando attenzione a non rivelare i suoi dati biometrici ad applicazioni “dubbie”.

“Il problema non è solo la perdita dell’impronta, e con essa il furto della propria identità digitale – ha affermato Debbie Smyth, consulente per l’Europa della ATM Industry Association – ma anche, per esempio, la possibilità di venire tracciati”. Basta dare distrattamente l’ok a un’app che chieda l’accesso alla fotocamera sullo smartphone, per far sì che un’organizzazione sconosciuta possa catturare i nostri dati biometrici facciali e associarli alla nostra identità. Pensate a cosa porterebbe una cosa di questo tipo. in mano a un governo totalitario che voglia reprimere delle proteste di piazza, installando delle telecamere in grado di accedere al database per identificare i manifestanti.

Qualche precauzione

Intanto che le autorità e le grandi organizzazioni lavorano per migliorare la sicurezza dei loro database biometrici, cosa può fare l’utente? Per prima cosa chiariamo che il problema non riguarda i sistemi di autenticazione a impronta digitale o del volto montati su smartphone e notebook: in entrambi i casi, la “firma” biometrica rilevata dal dispositivo rimane al sicuro, custodita e criptata all’interno dell’apparecchio in una memoria dedicata – spesso all’interno di un apposito chip di cifratura. Il problema invece riguarda tutti i vari servizi che cominciano a offrire l’autenticazione via impronta digitale in alternativa alla password. Se non ci fidiamo ciecamente dell’estensore del servizio, potrebbe essere il caso di autenticarsi in modo “tradizionale”. Oppure si potrebbe ricorrere a qualche espediente.

L’anello

Durante la presentazione della ricerca, avvenuta a Milano durante un evento intitolato “Possiedi la tua identità digitale”, è stato mostrato un dispositivo (al momento è un prototipo non in vendita) costituito da un anello d’argento stampato in 3D, realizzato dal designer di gioielli svedese Benjamin Waye, che monta, al posto di una classica pietra, un ovale di gomma siliconica con incisa un’impronta digitale, diversa per ogni esemplare. Il dispositivo si indossa come un qualsiasi anello e può essere usato su ogni dispositivo di autenticazione a impronta digitale (ovviamente dove sia legale farlo – per il passaporto, per esempio, bisogna usare l’impronta vera). In questo modo sarà possibile usare la comodità dell’autenticazione biometrica anche in contesti in cui si dubiti del livello di sicurezza. Se un database verrà attaccato, l’utente dovrà semplicemente cambiare anello, così come oggi cambia una password compromessa.

Certo, l’idea non è nuova. Già secoli fa si usavano anelli con stemmi in rilievo per “firmare” le lettere usando la ceralacca, e più recentemente (negli anni ‘90) Sun aveva proposto il JavaRing, un anello contenente un chip nel quale risiedeva un certificato digitale. In più soffre degli stessi problemi di sicurezza di tutti gli altri dispositivi di autenticazione che si possiedono (generatori di token eccetera), mentre l’uso dei dati biometrici serviva appunto per avere un sistema di autenticazione che non “si possiede” (token) o “si conosce” (Pin, password) bensì semplicemente “si è”.

Al momento, l’utilizzo pratico del dispositivo sembra limitato a servizi di dubbia sicurezza che offrono l’autenticazione biometrica fra le opzioni disponibili. L’impressione è che con questo dispositivo Kaspersky abbia più che altro voluto porre all’attenzione di tutti un problema, quello della sicurezza dei nostri dati biometrici, colpevolmente ignorato a tutti i livelli.