Nei Rapporti di Sostenibilità delle grandi aziende nei settori della petrolchimica, della raffinazione, dell’energia, è generalmente presente un capitolo dedicato alla cybersicurezza.

Vengono descritte le attività poste in essere dall’azienda come la prevenzione, la protezione dagli attacchi informatici, le azioni di ripristino in caso di attacco avvenuto.

Per motivi di riservatezza non sono citati i grandi attacchi, soprattutto quelli ransomware che hanno comportato esborsi di notevole somme di riscatto. Solo in casi eclatanti la stampa o i media ne parlano.

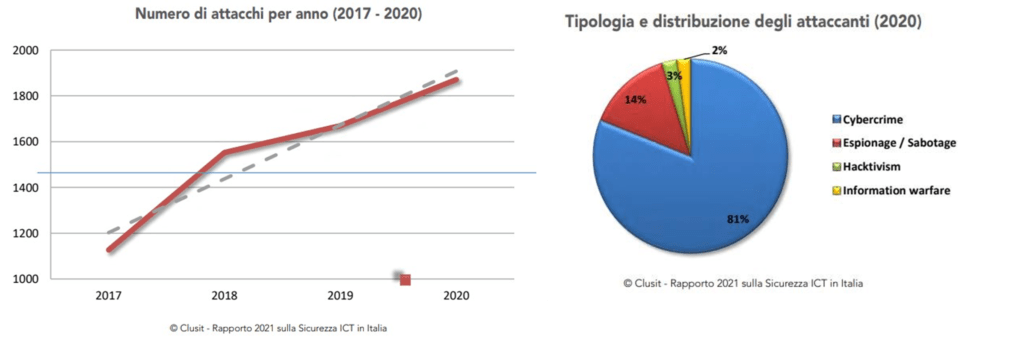

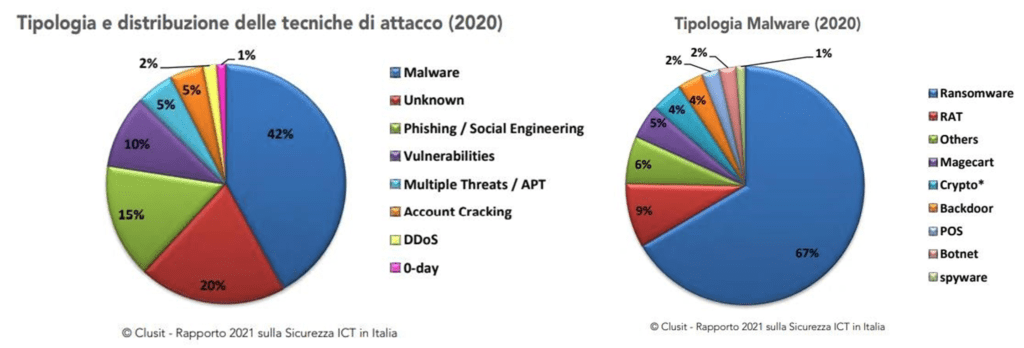

Per quanto riguarda la situazione in Italia, vengono pubblicati annualmente i rapporti di Clusit. Nell’ultimo rapporto del 2021, relativo alle registrazioni avvenute nel 2020, sono riportati i dati aggiornati degli attacchi avvenuti, le modalità degli attacchi, le tecniche adottate per risolvere i diversi casi.

Nonostante tutte le attività messe in essere si riscontra un continuo incremento degli attacchi che mette in evidenza il fatto che ad oggi non è stato raggiunto un equilibrio tra gli strumenti di difesa ed i tentati attacchi, né vi è stata una riduzione degli stessi.

Gli attacchi noti che hanno comportato i maggiori danni economici sono stati quelli di ransomware ovvero di crittografia, espianto dati, proposta vendita di prodotti/dati informatici. Il phishing e/o l’ingegneria sociale sono generalmente i canali che permettono l’ingresso indesiderato nei sistemi informatici aziendali.

L’autenticazione a più fattori, cioè con password e altro sistema di riconoscimento (ad es. SMS) consente di controllare in modo efficace l’accesso da parte di terzi.

Il controllo del traffico dei dati costituisce una buona pratica per evidenziare eventuali situazioni anomale nel sistema.

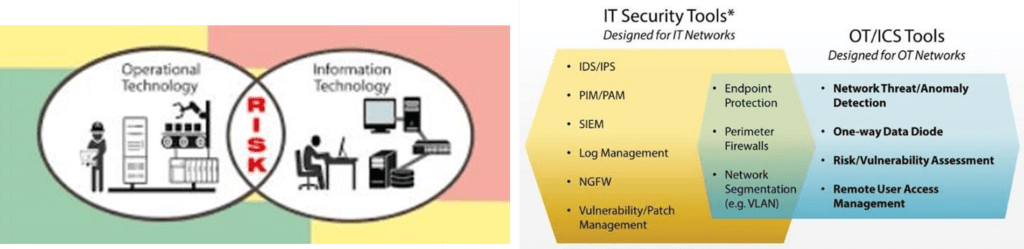

Attualmente risulta che il sistema IT (Information Technology ) è più soggetto ad attacchi rispetto al sistema OT (Operational Technology), che generalmente interessa l’industria 4.0

Indice degli argomenti

Principali problematiche

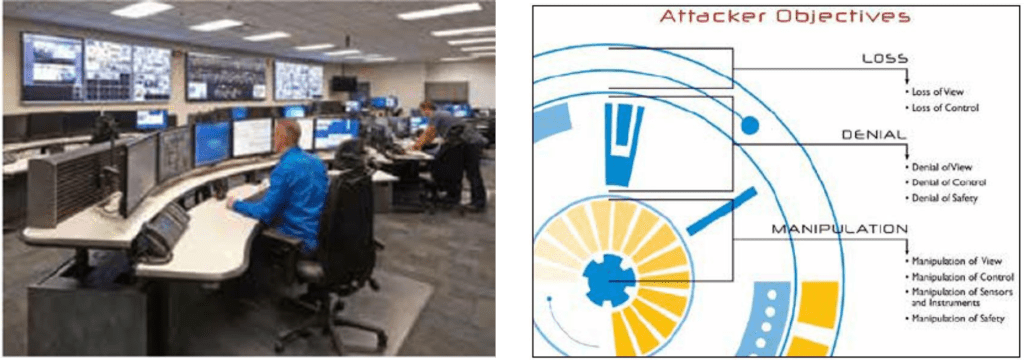

Le principali problematiche di cybersicurezza per l’industria 4.0 sono connesse all’eventuale inserimento di malware nei sistemi digitali (DCS o PLC) tramite internet e/o unità esterne (es. USB, cavi…) e la conseguente assunzione del controllo dei parametri di processo e/o dei sistemi di sicurezza.

Nel passato ciò è avvenuto soprattutto per i sistemi Scada impiegati per il controllo delle pipeline, degli impianti di trattamento acqua e di distribuzione energia elettrica.

Nelle due figure qui sotto sono rappresentate una Sala controllo con strumentazione digitale e i possibili obiettivi di un possibile cyber attacco ad un sistema ICS e/o ESD.

Il punto debole dei sistemi digitalizzati è l’impiego di sistemi operativi (es Windows) ampiamente diffusi anche nelle aziende ad alto rischio che consentono di gestire tutte le informazioni e/o dati disponibili nel sistema informatico (es. SAP), anche da parte di potenziali intrusi (hacker).

L’impiego di sistemi operativi comporta la problematica dell’affidabilità del relativo software che non è praticamente possibile quantificare in termini numerici come nel caso dell’hardware.

Per quest’ultimo sono disponibili tassi di guasto registrati dall’esperienza operativa, generalmente causati dal deterioramento fisico dei componenti. Ciò permette di quantificare l’affidabilità del sistema sicurezza in termini di “indisponibilità su domanda” o “probabilità di non funzionamento” che generalmente è dell’odine 10-1÷10-3 per i sistemi di sicurezza.

Per il software l’affidabilità è legata non al deterioramento fisico bensì da errori dei passi/nodi dei programmi fatti durante la loro progettazione. Nonostante l’attività di debugging che permette di eliminare la maggior parte degli errori di programmazione, ne rimangono altri che non è possibile individuare e che rimangono allo stato latente per lungo tempo.

La difficolta di valutare numericamente l’affidabilità del software rende difficile la quantificazione delle analisi di rischio numeriche (QRA) utilizzate nell’industria di processo, nel campo nucleare ed aerospaziale.

Il criterio più impiegato per stimare l’affidabilità del software è la valutazione del livello SIL (Safety Integrity Level) il quale è legato alla qualità dei processi di sviluppo test e controllo. I livelli SIL 1,2,3 sono legati alla probabilità di non funzionamento su domanda (10-1÷10-2, 10-2÷10-3, …) sulla base del giudizio di esperti in materia.

La mancanza delle informazioni specifiche sugli attacchi (modalità, conseguenze, ripristino) non consente di diffondere l’esperienza acquisita tra gli addetti ai lavori, sembrerebbe essere una delle principali problematiche. Per motivi di riservatezza solo gli addetti aziendali alla cybersicurezza (informatici, strumentisti, operatori,…) sono al corrente delle conseguenze degli attacchi e delle misure adottate.

Esempi di interferenze tra OT (Operational Technology) ed IT (Information Technology) sono riportate nelle figure seguenti.

Gli addetti alla OT ed alla IT delle aziende sono generalmente distinti e non integrati.

Dai report specializzati di cybersicurezza non risulta una particolare attenzione per ciò che riguarda l’adozione di tecniche per limitare e/o evitare gli attacchi informatici, diverse da quelle tradizionali (IEC,API,…) [D. Barone – La Cybersicurezza nell’industria 4.0 sostenibile – 2018].

Possibili alternative

L’adozione di sistemi di controllo e/o di blocco automatico, senza sistemi operativi, rappresenta un’alternativa che sta prendendo piede in alcuni settori industriali avanzati. I sistemi di controllo sono di tipo analogico moderno con impiego di elettronica distribuita digitale molto avanzata, affidabile e precisa. I sistemi di blocco automatico sono di tipo elettronico con matrici di porte programmabili in campo (esempio FPGA) senza programmi operativi .

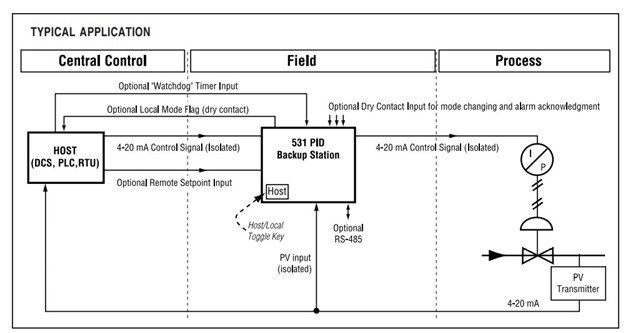

Nella figura seguente è rappresentata una stazione di backup di tipo analogico in un sistema DCS.

Seminari specialistici per la raccolta e la diffusione di quanto accaduto nelle varie fasi degli attacchi informatici occorsi, potrebbero consentire la diffusione ed il miglioramento di un’esperienza condivisa in materia di cyberattacchi ed in particolare sulla validità delle tecniche impiegate per limitare e/o evitare tali attacchi.

Audit indipendenti da parte di terzi, possono essere effettuati sui sistemi OT per verificare il livello di conformità a specifici standard di riferimento.

Conclusione

Il continuo aumento degli attacchi di cybersicurezza anche ai sistemi di controllo (DCS) e blocco automatico (PLC) dimostra che l’impiego degli Standard esistenti tipo IEC, API, anche correttamente utilizzati, non ha consentito un contenimento significativo degli attacchi stessi.

Una maggiore diffusione specifica sugli attacchi informatici avvenuti consentirebbe di acquisire un utile esperienza per aumentare l’efficacia dei sistemi di prevenzione, protezione, recupero adottati. L’impiego di sistemi di controllo e blocco automatico di tipo elettronico digitale avanzato, senza l’impiego di programmi operativi, del cui software risulta difficile dare una valutazione numerica dell’affidabilità, consentirebbe di ridurre le unità critiche soggette ad attacchi informatici.

Audit indipendenti da parte di terzi, possono essere effettuati sui sistemi OT per verificare il livello di conformità a specifici standard di riferimento.