Se mi dovessero chiedere, in qualità di esperto che da lungo tempo si occupa di sistemi informativi e di rete, di indicare tre parole che rappresentino la chiave per progettare un’infrastruttura moderna non avrei dubbi: integrazione, convergenza e cyber security.

In realtà ci sarebbe anche un altro concetto da tenere ben presente, ovvero la Business Continuity che potrebbe essere il “collante” dei primi tre.

Ma vediamo di mettere in ordine le cose per capire meglio le tematiche in gioco.

Indice degli argomenti

Integrazione e digitalizzazione

Il paradigma dell’Industria 4.0 (ora anche chiamata Transizione 4.0) ha contribuito ad una maggiore digitalizzazione ed integrazione dei processi aziendali, con il progressivo avvicinamento anche di quei livelli che tradizionalmente facevano “fatica” a lavorare insieme.

Consideriamo, ad esempio, il livello gestionale e quello produttivo dove esiste ancora oggi un notevole gap di natura culturale, sistemistica e tecnologica.

D’altro canto, è un dato di fatto che il processo di avvicinamento e integrazione tra livelli sia necessario per migliorare la flessibilità e la reattività delle Aziende, nell’Industria come nelle Utility, per essere in grado di resistere meglio alla competizione ed alle fluttuazioni di un mercato globalizzato.

Ma integrazione può voler anche dire esporre a potenziali minacce esterne tecnologie che tradizionalmente non sono state studiate per affrontare incidenti o attacchi informatici, peraltro diretti al cuore dell’azienda.

Oltretutto la “stratificazione” dei progetti a livello di plant-floor, ovvero la diversa anzianità dei progetti in fabbrica, delle linee e delle macchine di produzione può incrementare enormemente l’esposizione di vulnerabilità legate alla probabile obsolescenza dei dispositivi installati, siano essi PC, PLC, HMI, robot, ecc.

Dispositivi con caratteristiche real-time, non sempre facilmente aggiornabili, che a volte non permettono patch o poco tollerano aggiornamenti di sicurezza dei sistemi operativi di cui sono dotati.

Convergenza e standardizzazione

L’integrazione va poi di pari passo con la convergenza e la standardizzazione delle varie tecnologie informatiche presenti in azienda che, in ambito produttivo, può voler dire portare nel CED aziendale sistemi tradizionalmente “on premise” come ad esempio Scada e Mes.

Convergenza intesa come progressiva confluenza di livelli differenti (in questo caso IT/OT) ma anche come convergenza tecnologica dell’infrastruttura informatica.

Infrastruttura informatica che sta stressando massimamente i concetti di virtualizzazione e di software-defined infrastructure, ovvero con risorse di elaborazione, rete e storage organizzati in modo da essere gestiti come fossero software, con ovvi vantaggi nelle Operations.

Ma se da un lato la convergenza (leggi anche superconvergenza o iperconvergenza) porta semplificazioni, da qualche altro punto di vista può complicare la vita, come ad esempio negli ambiti del processo produttivo.

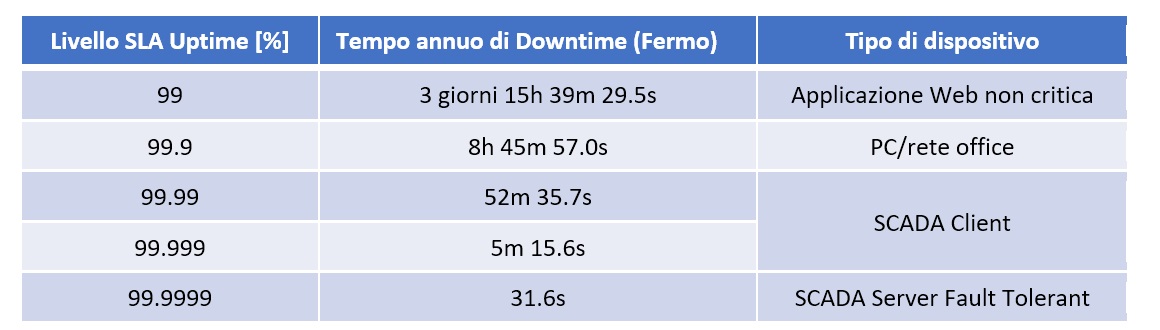

Prendiamo ad esempio un parametro di riferimento generale come la Business Continuity (o se preferite la disponibilità di un sistema): dal punto di vista informatico qualche minuto di fermo per il sito web, per la rete office e per il software gestionale può risultare un problema, ma non sempre critico.

Stesso parametro riferito a un sistema di controllo di una linea di produzione, qualche secondo di indisponibilità di rete OT, di uno SCADA o altro sistema operazionale, può voler dire buttare un lotto da centinaia di migliaia se non milioni di euro.

Proviamo a rappresentarlo meglio: immaginate di essere alla guida della vostra auto e di avere in mano lo sterzo, controllato da un computer, e che il computer si fermasse per qualche minuto o anche solo qualche secondo, mentre la macchina è lanciata a velocità autostradale, la vostra vita sarebbe al sicuro?

Quindi non tutti i sistemi funzionano allo stesso modo, né viaggiano alla stessa velocità: bisogna tenerlo bene in mente quando si studiano i requisiti di digitalizzazione ed integrazione, anche se estendere i requisiti può voler dire rivedere gli standard consolidati e, se possibile, definirne di nuovi ovvero uscire dalla propria “comfort zone”. Oltre naturalmente significare un investimento di altro ordine di grandezza.

Gestire il perimetro informatico

Dal punto di vista gestionale un altro elemento di complessità è rappresentato dalla corretta definizione del perimetro informatico ovvero della completa identificazione di tutti i dispositivi e servizi informatici gestiti nello stesso dominio.

Complessità legate all’affermarsi del Cloud e della servitizzazione che estendono il perimetro logico ben oltre il perimetro fisico dell’azienda, e non solo.

In molti casi, infatti, non è soltanto un problema di dentro o fuori l’Azienda, ma anche di “dentro e dentro” nel senso che, anche all’interno l’azienda, esistono sistemi gestiti esternamente.

Pensiamo ad una linea o una macchina di produzione, con un proprio sistema di controllo e di gestione che garantisce le prestazioni della linea o della macchina: questo sistema molto probabilmente non sarà manutenibile direttamente dall’azienda che ha acquistato la linea o la macchina per il proprio reparto produttivo. Ovvero sarà una vera e propria “enclave” all’interno del perimetro aziendale ovvero informatico se il sistema è collegato alla rete aziendale.

Ma vediamo alcune di queste singolarità che devono essere considerate per una corretta gestione delle infrastrutture e dei sistemi:

Cloud – cloud

Se è possibile che differenti sistemi in Cloud debbano dialogare tra di loro è necessario considerarlo anche dal punto di vista della disponibilità e della cyber security cloud to cloud.

Premise – cloud

In questo caso è necessario considerare gli aspetti di disponibilità del cloud (devono essere ben in chiaro nello SLA del servizio) e gli aspetti legati alla cyber security

Machine/Line – remote

La manutenzione del sistema di controllo di una linea o una macchina di produzione può essere in carico al costruttore ma legata contrattualmente alla disponibilità delle macchine. I parametri di configurazione (set-point) da inviare alla macchina per realizzare il prodotto sono comunque di proprietà dell’azienda che ha acquisito la macchina/linea e non possono essere comunicati a terzi. E’ necessario controllare e tracciare gli accessi alla macchina/linea nonché la tipologia delle operazioni che si stanno effettuando (mediante sistemi dedicati).

IT-OT

Infrastrutture e sistemi con caratteristiche differenti: è necessaria una segmentazione e segregazione, con dispositivi industriali dedicati, per gestire le problematiche di cyber sicurezza. È indispensabile poi installare dispositivi di anomaly e vulnerability detection.