L’ultimo allarme è di poche ore fa: Kaspersky ha scoperto RevengeHotels, una campagna di malware che ha preso di mira 20 hotel in tutta Europa. Attraverso email di phishing inviate con finte richieste di prenotazione da parte di finti clienti, i dati delle carte di credito di ospiti e turisti, archiviati nei sistemi di gestione alberghiera, compresi quelli ricevuti dalle agenzie di viaggio online, rischiano di essere rubati e venduti a criminali in tutto il mondo.

La notizia è stata diffusa mentre in un altro hotel, alle porte di Milano, si svolgeva il convegno dedicato alla Cyber security organizzato da Anipla, l’Associazione nazionale italiana per l’automazione.

Al centro della discussione, e degli interventi dei vari relatori, “minacce esterne e interne, spionaggio, estorsioni, truffe, interruzioni di servizio, furto di dati, malware e ransomware”, sottolinea Regina Meloni, dirigente di Anipla. Ovvero, i vari ‘arnesi del mestiere’ dei cyber criminali, e i loro effetti quando i livelli di sicurezza Hi-tech non sono all’altezza delle minacce.

“Rischi e minacce informatiche non riguardano più solo una nicchia di attività, e di esperti, all’interno dell’azienda, ma sono sempre più trasversali per diversi settori e le intere organizzazioni”, rimarca Luca Becchelli, esperto di Cyber security del Clusit, l’Associazione italiana per la sicurezza informatica.

Che ricorda solo alcuni dei casi più significativi ed eclatanti: “nel marzo scorso, l’azienda danese Norsk Hydro, specializzata in estrazione mineraria di alluminio, è stata colpita da un cyber-attacco che in poche ore ha bloccato tutte le sue attività, causandole 52 milioni di dollari di danni. E il giorno successivo le quotazioni mondiali dell’alluminio sono aumentate del 3%”. Oppure: “un ospedale americano ha dovuto sborsare agli hacker 55 mila dollari per sbloccare un attacco Ransomware”. Ma soprattutto: “NotPetya nel 2017 è stato il più grave cyber-attacco di sempre, provocando danni per 10 miliardi di dollari nel mondo”.

Indice degli argomenti

Colpiscono l’anello debole della catena

Lo specialista del Clusit fa notare che “i cyber criminali sanno individuare l’anello debole della catena, in un’azienda, un ente pubblico, un’organizzazione, e mettono in atto ricatti ed estorsioni andando a colpire i settori o i punti più vulnerabili“.

Ma poi mette anche in evidenza cosa sta cambiando. E osserva: “mentre in passato il target principale di queste minacce e di questi attacchi era il mondo IT, dell’Information technology, oggi il focus si sta spostando sull’universo OT, sulle Operations technology”. E per un motivo molto semplice: “colpire i sistemi OT è più redditizio per il business del cyber crimine”.

Gli attacchi cyber in azienda hanno in genere due obiettivi, fa invece notare Umberto Cattaneo, esperto di Schneider Electric: “se colpiscono il settore IT, l’obiettivo è quello di ottenere dei dati. Se si concentrano sul mondo OT dell’impresa, l’obiettivo è in genere quello di ottenere il controllo degli impianti o delle strutture”.

Tre snodi: tecnologie, processi, persone

La Cyber security va comunque sviluppata e garantita lungo tre linee guida: tecnologie, processi aziendali, e persone. “Se si trascura uno di questi componenti, ogni sistema di tutela e di difesa risulta incompleto e vulnerabile”, sottolinea Cattaneo. Che rileva: “la nostra proposta in tema di cyber sicurezza è una soluzione end-to-end, in grado di coprire ogni ambito di attività aziendale, dalla valutazione del rischio, alla messa in campo di contromisure, fino alla gestione dei sistemi”.

Ma, sempre in questo ambito, fa notare Massimo Pessina, specialista Network security di Saipem, “si descrive sempre più spesso la convergenza nelle aziende delle attività di OT con quelle di IT, ma per quanto riguarda la Cyber-sicurezza i due mondi continuano ad avere importanti differenze, ad esempio nelle competenze necessarie da mettere in campo, e anche negli strumenti da utilizzare. L’IT opera in ambienti standardizzati, su sistemi in genere abbastanza aggiornati, e la priorità è la riservatezza e l’integrità del dato. Mentre in ambito OT c’è ovunque molta customizzazione, molta personalizzazione, di applicazioni e sistemi, e la priorità è la disponibilità del dato”.

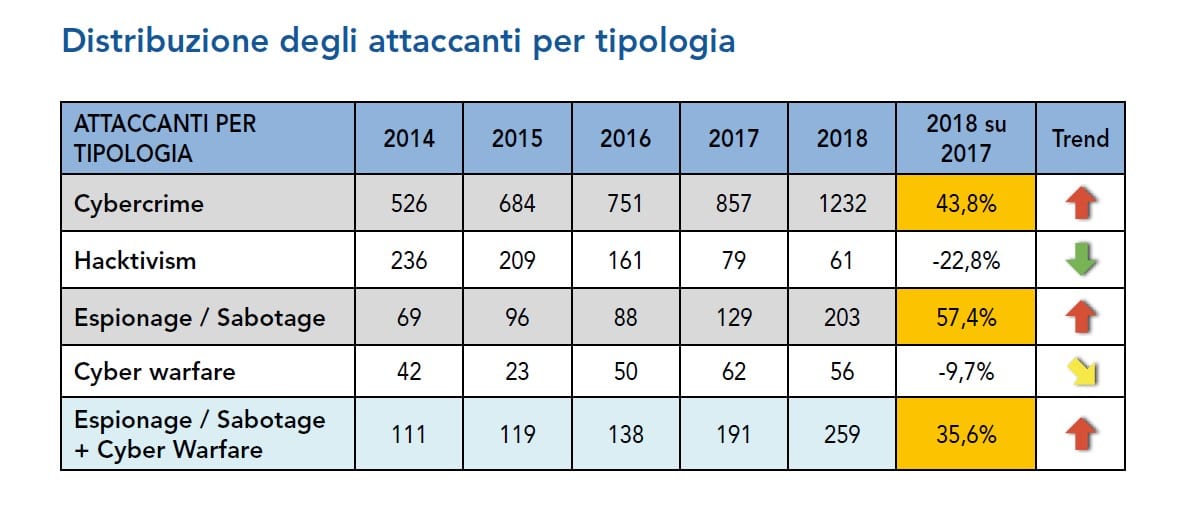

Le minacce continuano a crescere

A livello mondiale, negli ultimi 12 mesi, i Cyber-attacchi gravi censiti dal Clusit nel suo Report 2019 sono aumentati del 38% (1.552 contro i 1.127 del 2017), per una media di 129 attacchi gravi al mese, rispetto ai 94 dell’anno prima. E nell’ultimo biennio il loro tasso di crescita è aumentato di 10 volte rispetto al biennio precedente.

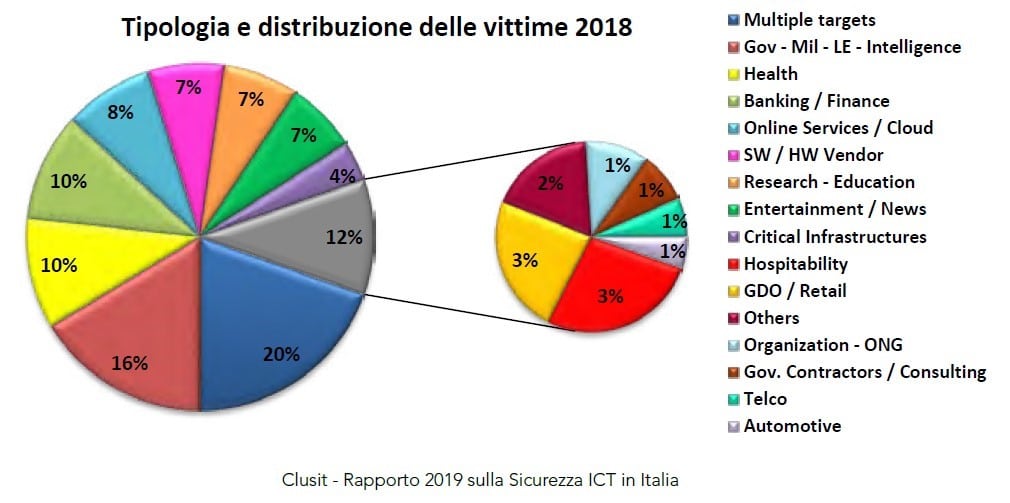

I settori di attività e le categorie più colpite sono state Multiple Targets (304 attacchi gravi, +37% rispetto al 2017), Government (252 attacchi, +41%), e Health-care (159 attacchi, in pratica raddoppiati, +99%). Seguite dal settore bancario e finanziario (+33%), con un forte incremento anche per Online Services e Cloud (+36%).

Fa un balzo anche la crescita degli attacchi verso le categorie Fornitori Software e Hardware (+60% in un anno), Grande distribuzione organizzata e Retail (+62%). È stato ancora il malware ‘semplice’, prodotto industrialmente e a costi sempre più bassi, il principale veicolo di intrusione nei sistemi, in crescita del 31% in un anno. Mentre aumentano del 57% gli attacchi con tecniche di phishing e Social engineering su larga scala, ancora a conferma della logica sempre più ‘industriale’ dei cyber-criminali.

Creare modelli virtuali di difesa

Secondo Stefano Panzieri, docente di Cyber sicurezza all’Università Roma Tre, “occorre sapere qual è l’impatto di un attacco, per mettere in piedi una strategia di risposta, e bisogna anche saper valutare gli effetti a cascata sull’azienda, sugli asset aziendali, sugli utenti finali. Una valutazione che non è sempre così facile da fare, per molte realtà che non sono attrezzate in maniera adeguata”.

Per difendersi al meglio, e minimizzare le conseguenze di un attacco, occorre poi “modellare le inter-dipendenze di un’organizzazione, o di più realtà, che hanno in comune reti informatiche, strumenti e dati digitali. In modo da capire e definire quali possono essere i modelli di propagazione di un attacco, incidente o guasto”, rileva il docente universitario.

Proteggere reti elettriche e del gas

Che aggiunge: “all’interno del progetto H2020 Atena, con l’Università di Roma Tre abbiamo realizzato la modellazione virtuale dell’intera area di Latina, in provincia di Roma, per ottenere la simulazione della propagazione sui vari nodi, in caso di un attacco hacker, per esempio alla rete elettrica. Ciò permette anche di preparare le forze dell’ordine e quelle di pronto intervento, per rispondere in maniera efficace a un’emergenza, come può essere un black-out su vasta scala”.

Un colosso dei sistemi di Difesa come Leonardo solo da poco, da meno di un anno, ha sviluppato al proprio interno una divisione specifica e specializzata sulla Cyber sicurezza. Un Team che oggi è al lavoro sul progetto europeo Secure Gas, per la protezione delle reti di distribuzione del gas a livello continentale.

Sicurezza, fisica e cyber, insieme

“Obiettivo del progetto è quello di definire un modello per la protezione delle reti del gas, mettendo a punto una serie di servizi all’interno di una piattafroma dedicata”, spiega Ombretta Arvigo, specialista della divisione Cyber security di Leonardo: “si va sempre più verso un modello e soluzioni di sicurezza che mettono insieme la sicurezza ‘fisica’ di reti e strutture con la loro sicurezza ‘cyber’. Perché mondo reale e digitale sono sempre più intrecciati e interconnessi”.

In uno scenario sempre più a rischio, ad aumentare le preoccupazioni per le prospettive della Cyber sicurezza anche le nuove frontiere dell’intelligenza artificiale e del Machine learning: da una parte, tecniche di Machine learning sono utilizzate dai cyber-criminali per compiere attacchi in maniera molto efficace e sempre meno costosa. Dall’altra, questi sistemi risultano oggi ancora piuttosto vulnerabili, e quindi facilmente attaccabili, anche a causa delle attuali difficoltà di monitoraggio e gestione.

Un processo continuo e senza fine

“La sicurezza Hi-tech è un processo continuo, non un prodotto finito”, rimarca nei suoi libri Bruce Schneier, autore di uno dei capisaldi della crittografia moderna, ‘Applied Cryptography’. E osserva come la sicurezza – specie in ambito aziendale – abbia spesso più a che vedere con la costruzione di processi rigorosi, per ridurre i rischi di comportamenti individuali imprudenti e pericolosi, piuttosto che le conseguenze di eventuali infiltrazioni esterne.

“Procedure di sicurezza poco accurate, insieme ad abitudini comuni, come collegare diversi account per facilitare il recupero delle informazioni, possono creare situazioni rischiose tanto per le grandi aziende quanto per i comuni cittadini”, fa notare Andrea Granelli, nel suo ‘Il lato oscuro del Digitale’, pubblicato da FrancoAngeli. Anche per questo, oltre a Firewall e sistemi di rete aziendali, “assumono particolare rilievo anche la dimensione umana e gli aspetti procedurali e comportamentali della sicurezza informatica”.

Gran parte delle aggressioni informatiche viene portata a termine attraverso una qualche forma di inganno, basato sulle (cattive) abitudini di milioni di navigatori inesperti. E Granelli fa un altro esempio: “il Social engineering è una forma di hacking che sfrutta tranelli e raggiri di vario tipo in rete, spesso per portare attacchi di alto livello a organizzazioni di una certa dimensione o – come spesso accade con gli hacker – per il puro gusto di conoscere e forzare le vulnerabilità di sistemi complessi”, pensati per tenere fuori gli estranei e mantenere dentro informazioni e dati sensibili.