L’attenzione rispetto al tema della security è ancora troppo bassa: basti pensare che, mediamente, ci si accorge di essere sotto attacco solo 214 giorni dopo che questo è iniziato. E che, nel 69% dei casi, “accorgersene” non è nemmeno la parola giusta da utilizzare, visto che è qualcuno dall’esterno a notificarcelo. Sono attacchi di origine per lo più sconosciuta che crescono a un ritmo vertiginoso: sono infatti ben 323 mila i nuovi malware “scoperti” ogni giorno in questo 2017. Il cyber risk riguarda aziende di ogni settore, dal banking al finance, dalla sanità al settore manifatturiero.

Qual è il modo giusto per difendersi, soprattutto in ambito industriale? Se ne è parlato a Brescia, in occasione di un convegno organizzato organizato dal Museo Mille Miglia di Brescia in collaborazione con Zurich e BM Group.

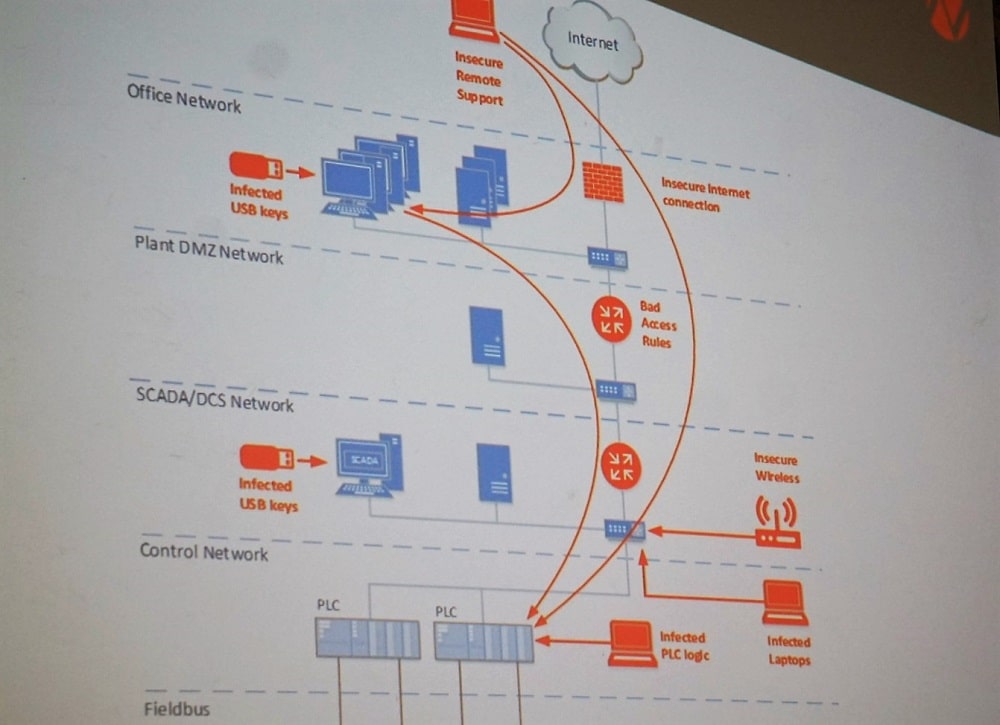

“L’evoluzione 4.0 e la progressiva penetrazione dell’IT nei processi manifatturieri rappresentano certamente una grande opportunità, ma anche un potenziale problema a causa dell’aumento dei dispositivi connessi e della maggiore esposizione degli asset”, ha spiegato Michele Vezzola di BM Group. “Gli attacchi possono provenire dall’interno o dall’esterno del perimetro aziendale da laptop infetti o da router insicuri. In ambito manifatturiero occorre scegliere una piattaforma di sicurezza che conosca le peculiarità del contesto e si concentri sul livello di controllo e supervisione”.

Indice degli argomenti

La prevenzione

Prevenire attacchi cyber implica quindi adottare un approccio che tenga in considerazione le peculiarità del contesto di riferimento. In ambito industriale, per esempio, il paradigma Riservatezza, Integrità e Disponibilità si rovescia, mettendo al primo posto la Disponibilità e solo all’ultimo la Riservatezza. “La protezione dei sistemi di controllo industriale è particolarmente difficile per diverse ragioni, a partire dalla scarsa consapevolezza sull’argomento, dale caratteristiche tipiche del contesto industriale, dalla presenza diffusa di target vecchi e difficili da aggiornare e, non ultimo, dalle scarse skill sulla cybersecurity”, ha detto Simone Mulattieri di Kaspersky Lab.

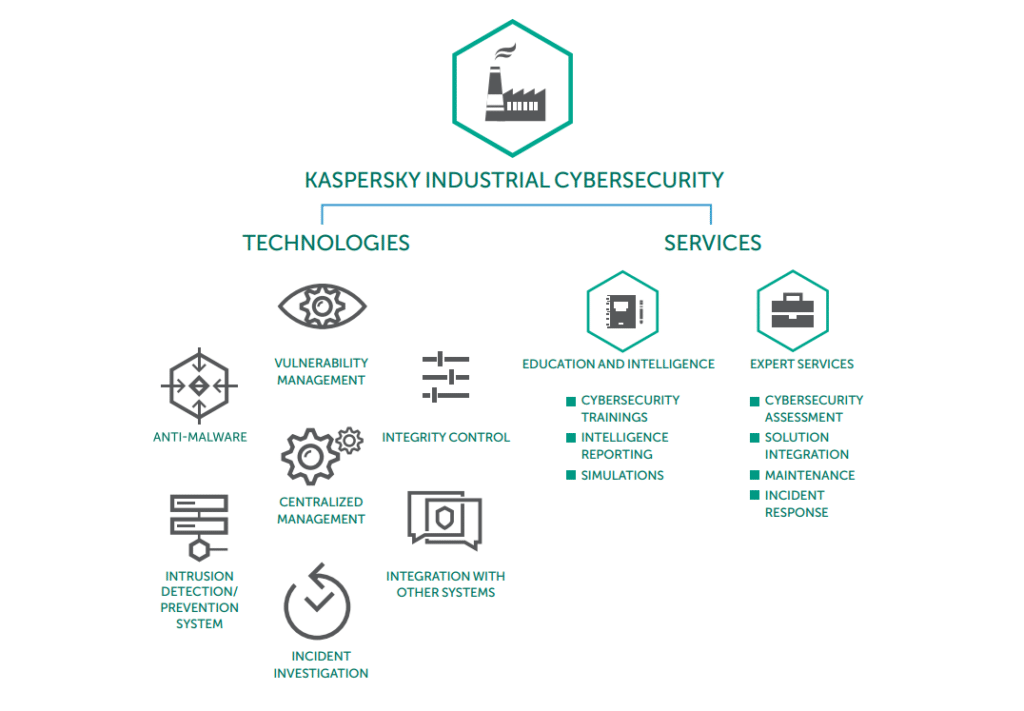

La soluzione Kaspersky Industrial Cyber Security (KICS) è composta da diverse componenti tecnologiche (antimalware, gestione centralizzata, controllo integrità, gestione delle vulnerabilità, prevenzione dalle intrusioni, log eventi…) e di servizio. A livello di infrastruttura prevede l’uso di una appliance (software, virtuale o hardware) che gestisce l’analisi del traffico di rete, l’apprendimento degli standard e il rilevamento delle anomalie Per proteggere i nodi, i server dell’infrastruttura, occorre invece agire non soltanto con antimalware, ma con il controllo dei software non legittimi e delle connessioni non autorizzate.Serve inoltre il controllo di integrità del PLC, oltre a un controllo delle reti wifi e al firewall. Per proteggersi bisogna investire in formazione delle persone, processi chiari ed efficaci, tecnologie adeguate e rivolgersi a esperti.

Il trasferimento

Oltre a evitare e ridurre il rischio occorre trasferirlo il più possibile al mercato assicurativo. Certo, non tutti i danni subiti per un attacco hacker sono quantificabili (si pensi ad esempio al danno reputazionale) e quindi assicurabili. Tuttavia esistono dei prodotti specificamente pensati per coprire i rischi di un cyber-attacco.

È il caso della proposta di Zurich, che prevede un’offerta modulare articolata in tre step: la prima dedicata alla responsabilità civile derivante da violazione privacy e dispositivi di sicurezza; la seconda volta a coprire le spese di sostituzione delle risorse digitali, i costi derivanti dalla violazioni della privacy (l’esame informatico forense, la consulenza legale, la comunicazione ai soggetti, la campagna di PR, i servizi di monitoraggio del profilo creditizio), la perdita di ricavi diretta e indiretta ecc.; infine un pacchetto “Digital resolve”.

“Il costo – spiega Cristiano Cerri di Zurich – dipende naturalmente dal rischio. A tal fine le compagnie assicurative prendono in considerazione l’organizzazione e la governance aziendale; la network security; le persone, che sono il primo fattore di rischio; la gestione dei dati; la presenza di un business continuity plan e di un incident response plan”.

La risposta

Una volta avvenuto l’incidente è fondamentale avere una risposta pronta. Per questo sono nate figure come quella dell’Incident Manager, una sorta di “pivot” in grado di coordinare tutti gli specialisti che servono a gestire in maniera rapida ed efficace la risposta a un incidente. Chi sceglie di avvalersi dell’opera di un Incident Manager ha, di fatto, la garanzia che il problema sarà gestito in tutte le sue componenti e che il danno sarà il più possibile mitigato.

“Nel servizio di post incident response sono di cruciale importanza le prime 48 ore” spiega Fabrizio Bufacchi Crawford Global Technical Services. “Si parte dalla first notification of loss al call center, attivo 365 giorni all’anno, 24 ore al giorno. Entro 5 ore si fa un primo discovery plan, si dà incarico agli specialisti, si avviano le indagini e si mettono in atto le prime azioni di mitigazione; entro 24 ore si raccolgono le prime indicazioni; entro 48 ore si concludono le indagini iniziali, si concludono gli accertamenti assicurativi, si perfezionano gli interventi immediati di mitigazione e si sviluppa il solution plan”.