di Domenico Barone, Tecnologie Sicurezza Industriale S.r.l. – Milano

Nei settori critici dell’industria i rischi informatici collegati alla crescente digitalizzazione dei sistemi di automazione e controllo (IACS) devono essere adeguatamente gestiti con misure riguardanti sia l’hardware e il software sia le procedure di security, oppure utilizzando tecnologie analogiche. Tali misure dovrebbero far parte del risk management aziendale data l’importanza delle conseguenze di eventuali attacchi (quali esplosioni, incendi, rilasci tossici, inquinamenti) sul piano ambientale, economico e sociale.

Indice degli argomenti

Le conseguenze della digitalizzazione sulla sicurezza dei sistemi IACS

Con l’avvento dell’Industria 4.0 i sistemi di automazione e controllo sono quasi tutti completamente digitalizzati. Questi sistemi provvedono al controllo della produzione e, essendo connessi ad internet/intranet, possono essere oggetto di attacchi informatici dall’esterno e dall’interno, intenzionali o casuali che possono bloccare o compromettere la loro funzionalità e la sicurezza degli impianti. Hanno quindi un ruolo importante nella sicurezza attiva degli impianti di processo tipo Seveso (così chiamati dalla direttiva emanata a seguito del disastro italiano) per evitare esplosioni, incendi e rilasci tossici nell’ambiente (aria, acqua, suolo).

Finora invece la rigorosa separazione tra le reti IT, preposte alla gestione di personale, acquisti, vendite e amministrazione contabile, e quelle OT (Operational Technology) ha reso meno gravi le possibili conseguenze di un attacco informatico al sistema IT: in questi casi infatti il blocco dei sistemi di gestione e raccolta dati non provoca generalmente problematiche di sicurezza alle persone e/o agli impianti produttivi. Dal canto loro, i sistemi di controllo elettronici analogici e/o di blocco automatico di tipo elettromeccanico a relè sono completamente isolati dal mondo esterno (internet o chiavetta USB) e non sono attaccabili.

Oggi questi sistemi analogici, peraltro ancora esistenti in molti impianti nucleari ed alcune industrie, sono oggetto di rivalutazione e di modernizzazione per alcune installazioni critiche industriali.

Incidenti avvenuti per attacchi informatici a sistemi IACS

Negli anni passati sono avvenuti numerosi incidenti nei sistemi IACS dell’industria (raffinerie, petrolchimici, pipeline, utilities). Nel seguito si riportano alcuni di quelli che hanno avuto un maggior impatto.

- Iran (2010) L’inserimento, nei sistemi digitali di controllo, di centrifughe per l’arricchimento di uranio del virus Stuxnet, tramite chiavetta USB, durante una procedura di manutenzione ordinaria ha causato la distruzione e la messa fuori servizio di molte centrifughe. Ciò è stato causato dall’alta velocità imposta al sistema di controllo, senza alcuna segnalazione agli operatori sul quadro di controllo.

- Turchia (2008) Rottura dell’oleodotto BTC con incendio ed esplosione a causa di una sovrappressione intenzionale dovuta ad attacco hacker al sistema di controllo con soppressione degli allarmi, manipolazione dei set di processo ed assenza di segnalazione agli operatori.

- Arabia Saudita (2017) Inserimento nel sistema di blocco automatico (SIS) del virus Triton con successivo blocco generale dell’impianto con rischi per la sicurezza dello stesso.

Un altro incidente avvenuto nel 2005 a Texas City (USA) connesso al malfunzionamento del sistema IACS di un impianto di raffineria è stato considerato da molti esperti di cybersicurezza come esempio delle possibili conseguenze di un attacco informatico. L’incidente è avvenuto nella raffineria BP di Texas City a seguito di anomalie di processo (controllo livelli) non correttamente gestite dai sistemi di regolazione, allarme e blocco automatico. Durante l’avviamento di un impianto di isomerizzazione benzine, dopo una manutenzione generale dello stesso, ci fu il rilascio incontrollato di idrocarburi liquidi da uno scarico di emergenza. La nube di vapori infiammabili fu innescata da un veicolo di servizio presso una baracca mobile utilizzata dal personale di manutenzione ubicata vicino all’impianto. L’esplosione ed il successivo incendio provocò 15 morti, 170 feriti e notevoli danni materiali.

Misure di prevenzione, protezione e mitigazione per la cybersicurezza

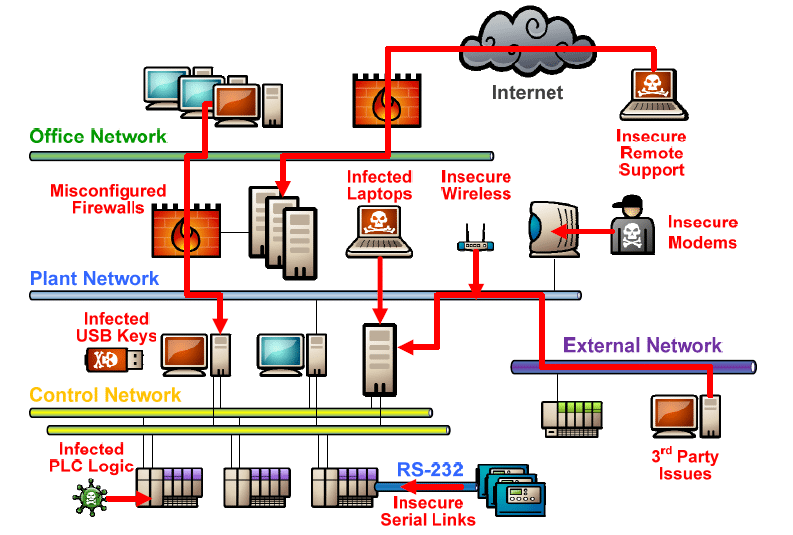

Le possibili vie di attacchi informatici ad una rete industriale 4.0 costituite da internet, chiavetta USB, modem, firewall, sono rappresentate nella figura seguente.

Le possibili misure di prevenzione, protezione e mitigazione per la cybersicurezza adottabili nei sistemi digitali IACS nell’industria di processo sono le seguenti:

- Isolamento da internet (protezione fisica)

- Barriere di isolamento (firewall)

- Controllo porte per chiavette USB

- Controllo accessi a locali contenenti apparecchiature OT

- Procedure di security informatica (fattore umano, ingegneria sociale)

- Gestione password

- Utilizzo firma digitale

- Utilizzo antivirus

- Utilizzo crittografia

- Controllo intrusioni

- Test di penetrazione (software, hardware)

- Sistemi di backup e recupero per desktop, file server

- Gestione degli incidenti (emergenze).

Verifiche e controlli di cybersicurezza dei sistemi IACS

I sistemi IACS di controllo, allarme e blocco automatico possono essere verificati valutando il livello di sicurezza SL (Security Level) in accordo alla norma IEC 62443-3-3 (Industrial Communication Networks – Network and System Security–Part 3-3: System Security Requirements and Security Levels).

I valori di sicurezza SL previsti crescenti variano da 1 a 4 e vengono attribuiti dopo una valutazione dei seguenti punti fondamentali della cybersicurezza:

- Controllo identificazione ed antintrusione

- Controllo utilizzo

- Integrità sistema

- Confidenzialità dati

- Limitazione flussi dati

- Risposte all’emergenza

- Disponibilità risorse.

Per gli impianti di processo Seveso con pericolo di incidente rilevante l’autorità di controllo inglese HSE ha emesso nel 2017 una linea guida relativa alla cybersicurezza dei sistemi IACS già rappresentati nelle figure all’inizio dell’articolo.

Tale linea guida richiede che il responsabile di un impianto Seveso gestisca il sistema IACS in modo da ridurre al minimo i rischi di cybersicurezza connessi tramite:

- L’identificazione dei pericoli di cybersicurezza

- La definizione dello IACS di impianti

- L’effettuazione di una valutazione dei rischi

- La definizione ed attuazione di contromisure

- L’attuazione ed il mantenimento delle misure di sicurezza (security)

- L’effettuazione di audit, monitoraggio e revisione del sistema di cybersicurezza.

E’ quindi richiesto un approccio sistematico per valutare e gradualmente migliorare la cybersicurezza dei sistemi IACS di stabilimento.