Senza un adeguato sistema di cybersecurity, le smart factory si potrebbero far trovare indifese di fronte ad attacchi che possono creare seri danni, con ripercussioni finanziarie o di reputazione alle aziende che adottano tecnologie Industria 4.0. Una ricerca condotta da Trend Micro, azienda che si occupa di cybersicurezza, in collaborazione con il Politecnico di Milano, ha analizzato veri macchinari industriali per individuare gli eventuali punti deboli degli ambienti Industrial IoT che possono essere sfruttati da malintenzionati. L’azienda ha potuto infatti sfruttare il laboratorio di ricerca dell’ateneo milanese: Industry 4.0 Lab, simulando una vera e propria produzione di prodotti.

L’obiettivo dei cybercriminali è spesso infatti sabotare impianti, carpire segreti industriali o estorcere denaro, ad esempio fermando il ciclo produttivo.

“Gli attacchi tradizionali contro i sistemi industriali sfruttano malware rilevabili con un’adeguata protezione di rete ed endpoint”, spiega Federico Maggi, Threat Researcher di Trend Micro. “Questa ricerca evidenzia come si possano creare attacchi specifici che sfuggono ai controlli tradizionali. La risposta è adottare strategie e tecnologie di sicurezza progettate appositamente per sistemi IIoT”.

I possibili attacchi e le misure per prevenirli

A causa della convergenza tra Information Technology e Operational Technology (IT e OT), l’isolamento dei moderni sistemi di manifattura intelligente (basato su tecnologie proprietarie) potrebbe essere messo in discussione, soprattutto perché, come sottolineano i ricercatori, “il mindset di programmatori e ingegneri OT è ancora basato sull’assunzione di ‘mondo chiuso’: per questo le architetture non prevedono sufficienti controlli tra sistemi nella stessa rete”.

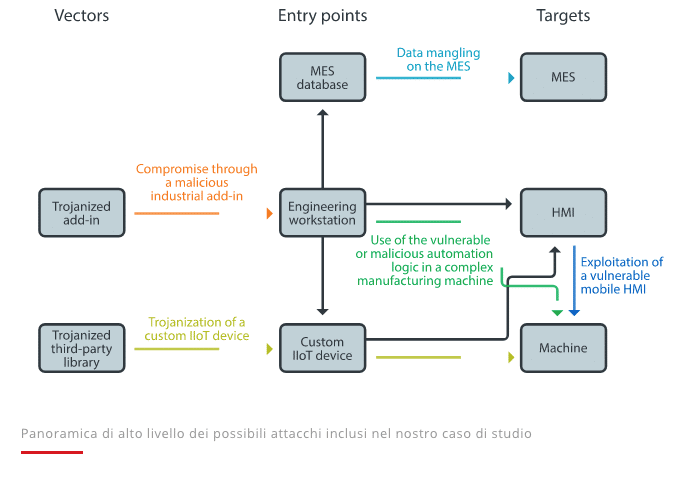

Ci sono quindi dei “punti deboli” che possono essere colpiti tra i sistemi e i macchinari di una smart factory: lo studio evidenzia tra questi il Manufacturing Execution System (Mes, il livello logico complesso che funge da interfaccia tra il sistema di pianificazione delle risorse aziendali e l’impianto), le interfacce uomo-macchina (HMI) e i dispositivi IIoT personalizzabili. Possono essere sfruttati come “punto di ingresso” per attacchi mirati a danneggiare la produzione o causare malfunzionamenti.

Più nello specifico, un attacco potrebbe sfruttare il collegamento tra la Engineering Workstation (il computer condiviso collegato all’impianto) e il resto del sistema. L’aggressore potrebbe compromettere in questo modo la “supply chain” del software, utilizzando ad esempio estensioni software specifiche per automazione industriale.

Un altro “punto di accesso” potenziale di un aggressore potrebbe essere le numerose relazioni di fiducia tra il sistema di produzione intelligente e le librerie software che si usano per programmare i dispositivi Industrial IoT personalizzati, che possono essere programmati anche da personale interno all’azienda o dagli integratori, magari sfruttando risorse, tutorial o librerie caricate in repository accessibili al pubblico, che possono mostrare qualche lacuna, come avere funzionalità dannose integrate nel codice o avere inconsapevolmente delle vulnerabilità introdotte dai propri creatori o sviluppatori.

Come si è detto, anche le HMI possono funzionare da “punto di accesso” per l’aggressore. Quelle per dispositivi mobili infatti, se vulnerabili, possono fare da veicolo per influenzare le macchine fisiche con cui interagiscono.

Infine, il database del Mes (che contiene dati sensibili come ordini di lavoro o modelli di lavorazione) è considerato attendibile dal sistema: pertanto se un individuo con la possibilità di accesso alla rete utilizza un database non autenticato può alterare la produzione, falsificando o modificando i record all’interno del database.

Alla luce delle possibili vulnerabilità dei sistemi industriali intelligenti, i ricercatori presentano alcune misure che si possono adottare per difendere gli ambienti di manifattura intelligente:

- A livello di rete, bisognerebbe impiegare Deep Packet Inspection (DPI) su protocolli OT, in grado di individuare payload anomali

- Per gli endpoint, effettuare controlli periodici di integrità per individuare eventuali componenti software non conformi

- I dispositivi Industrial IoT dovrebbero eseguire solo codice firmato, non solo del firmware finale, ma anche delle sue dipendenze, in particolare le librerie di terze parti, che potrebbero nascondere funzioni dannose

- Eseguire un’analisi di rischio del software di automazione: nei sistemi in cui i robot collaborativi lavorano fianco a fianco con gli umani, ad esempio, la sicurezza dovrebbe essere implementata a livello di firmware

Oltre a difendersi dalle minacce attuali, le aziende dovrebbero premunirsi anche di fronte a quelle future attraverso una programmazione sicura. I ricercatori suggeriscono quindi di focalizzarsi sul miglioramento dei propri prodotti e sulla loro integrazione con funzionalità sicure. Per fare questo, il “presupposto essenziale” è poter gestire la “supply chain” di dati e software all’interno della smart factory, anche con sistemi in grado di rilevare logiche di automazione vulnerabili o dannose, meccanismi di sandboxing, sia per macchinari OT che per gli ambienti di sviluppo.