La migrazione al paradigma dell’Industry 4.0 e l’adozione sempre più pervasiva di tecnologie tipiche dell’IoT in ambito industriale, oltre a portare grandi vantaggi alle aziende, hanno avuto anche uno sgradito effetto collaterale: quello di aprire le porte a possibili attacchi hacker alle infrastrutture di produzione.

Proprio per questo, le tematiche di cybersecurity hanno preso prepotentemente il centro del palcoscenico ovunque si discutesse dell’adozione delle nuove tecnologie. E pur se tutte le figure coinvolte concordano sul fatto che la cybersecurity vada inserita fin dalle primissime fasi di progetto dei nuovi impianti, qualche discordanza sulle metodiche di introduzione e soprattutto di gestione si nota spesso fra i responsabili del mondo IT e gli uomini dell’OT.

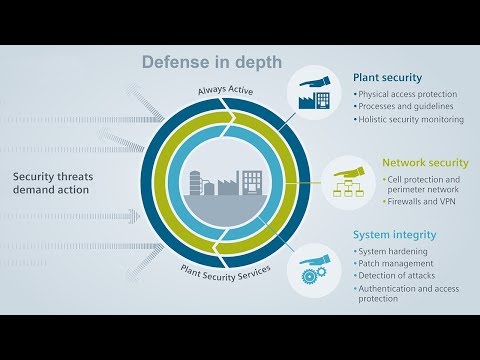

Infatti, mentre l’IT convive ormai da decenni con le più varie minacce cyber, e ha quindi sviluppato i propri “anticorpi” (sotto forma di hardware/software, ma soprattutto best practice e regole), per l’OT quello della cybersecurity è un problema recente. In ambiente industriale, parlare di sicurezza fino a oggi significava soprattutto parlare dell’incolumità fisica del personale. Per questo è utile vedere come affrontano il problema del malware quelle aziende che vantano una presenza di antica data in entrambi i mondi, IT e OT.

Indice degli argomenti

Due mondi

Fra queste ultime, Siemens è in posizione privilegiata, essendo contemporaneamente produttore di sistemi di sicurezza IT, di sistemi di automazione industriale, e prima cliente di se stessa, visto che collauda le proprie soluzioni di security sui suoi stessi impianti.

Fra l’altro, Siemens è stata anche coinvolta quale vittima incolpevole della prima “cyber-war” di cui sia venuto a conoscenza il grande pubblico: il caso StuxNet, un malware realizzato nel 2006 per colpire le centrifughe usate in Iran per arricchire l’uranio. Queste macchine, non collegate a Internet, erano basate su PLC su cui girava il sistema Siemens Step7, e vennero raggiunte da StuxNet tramite notebook infetti e chiavette USB. L’attacco venne scoperto nel 2010, e sicuramente contribuì a consolidare in Siemens una attenzione alla cybersecurity industriale alla quale altre aziende sono arrivate in tempi ben più recenti.

Charter of Trust

A confermare questa attenzione c’è anche la “Charter of Trust”, la carta comune per la sicurezza informatica, firmata da Siemens e da altre 7 aziende durante la recente Conferenza sulla Sicurezza Globale tenuta a Monaco (ne parliamo qui).

Per saperne di più sull’approccio di Siemens ai problemi della cybersecurity industriale abbiamo intervistato Roberto Zuffada, Head of Digital Enterprise Team, e Angelo Candian, Head of Industrial Communication Business Segment di Siemens Italia. Qui sotto trovate il video dell’intervista.