Articolo aggiornato il 29/6 alle 19:30

Dalle fabbriche del Toblerone alle infrastrutture critiche ucraine (centrale di Chernobyl compresa), dal porto di Rotterdam ai farmaci della Merck, dalle banche ai colossi petroliferi, da TNT alla Honda. A poco più di un mese dalla “strage” di WannaCry, il ransomware torna a colpire, con un attacco ancora in corso le cui dimensioni e le cui dinamiche non sono affatto chiare. A partire dal tipo di malware: alcuni lo hanno identificato come una nuova versione di Petya, mentre i russi di Kaspersky Lab, certi che si tratti di un “ceppo” completamente nuovo, lo hanno battezzato prima “NotPetya” e poi “ExPetr” perché il malware condividerebbe alcune stringhe di Petya e i tool PsExec. Dal canto suo Cisco Talos usa il nome “Nyetya”.

Il meccanismo di trasmissione sfrutta comunque le stesse vulnerabilità colpite da WannaCry: l’exploit EternalBlue (recentemente trafugato alla NSA), che sfrutta una falla del protocollo SMBv1 presente in alcuni sistemi operativi Microsoft.

Indice degli argomenti

Cybercrime o Cyberwarfare?

Che si tratti di Petya o di ExPetr, siamo difronte a un attacco decisamente anomalo. Già nelle prime ore l’Ucraina – tra le nazioni più compite con problemi all’infrastruttura telematica governativa e ai sistemi di monitoraggio delle radiazioni della centrale di Chernobyl – ha puntato il dito contro la Russia per voce del consigliere del ministro dell’Interno ucraino Zoryan Shkiriak, salvo poi ritrattare in parte l’accusa.

Risk management: l’importanza di quantificare correttamente il rischio (non solo quello informatico)

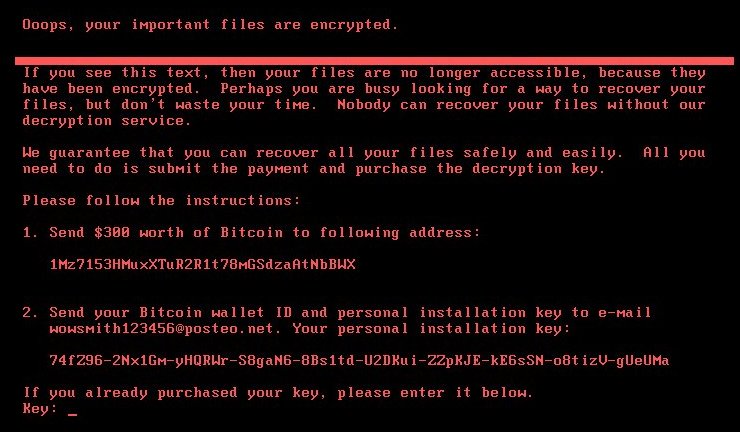

Le “stranezze” di questo ransomware sono comunque tante, a partire dalla presenza di una sola mail di contatto delll’hacker (prontamente bloccata) e di un unico portfolio di BitCoin associato alla richiesta di riscatto (300 dollari!), che ne consente di avere traccia pubblica dei pagamenti ricevuti. A quanto risulta, sarebbero circa 8.000 i dollari raccimolati da quel portfolio: un bottino decisamente magro, considerato l’impatto del contagio.

“La situazione è complicata, non è facile individuare i responsabili e le loro intenzioni mentre l’attacco è in corso, quello che possiamo dire è che l’uso del virus Petya è atipico per una azione cybercriminale su questa scala”, ha commentato a caldo Andrea Zapparoli Manzoni, esperto di sicurezza. Qual è la sua teoria? Che mascherata da cybercrime sia invece in atto una cyberwarfare: “Il ransomware potrebbe essere stato usato come mezzo distruttivo – aggiunge Zapparoli – per la sua caratteristica di cifrare l’intero disco del computer, che quindi diventa inutilizzabile. Confondendo così le acque perché si tratta di un ransomware e non, strettamente parlando, di una cyber-arma. Perfetto quindi per coprire un attacco con finalità geopolitiche”.

L’industria nel mirino

Una delle cose più sorprendenti è che – secondo quanto emerge dalle analisi svolte dai principali provider di soluzioni di security – non esiste la possibilità di decriptare il sistema infetto nemmeno pagando il riscatto. In altre parole, questo malware è unicamente distruttivo, non quindi un “vero” ransomware.

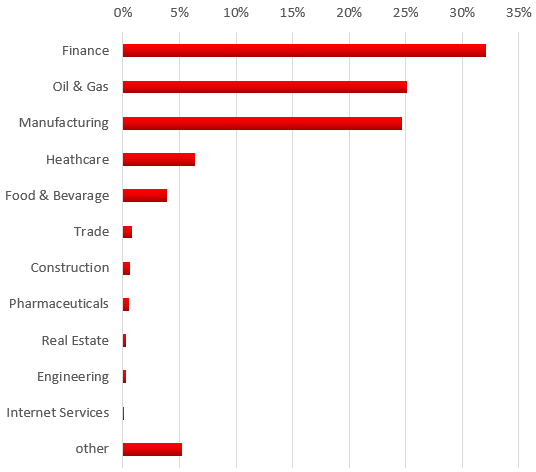

Ad aggravare la dose ci sono i dati che confermano che il malware sta mietendo vittime prevalentemente nel settore industriale: almeno il 50% degli obiettivi sono organizzazioni industriali, secondo Kaspersky Lab.

“Attualmente è difficile definire se ExPetr prenda maggiormente di mira un determinato settore o se abbia colpito così tante organizzazioni industriali per caso”, ha detto Kirill Kruglov, esperto di sicurezza di Kaspersky Lab. “Tuttavia, la natura di questo malware consente di fermare facilmente l’attività di un impianto di produzione per un periodo di tempo prolungato”.

Come difendersi

Un vademecum ribadito in maniera simile da tutte le società è il seguente:

- Installare l’aggiornamento MS17-010 di Windows

- Disabilitare il servizio SMB v.1 e bloccare le porte TCP 139 e 445

- Impedire l’esecuzione del file perfc.dat

- Trattare con estrema cautela le mail in arrivo e ancor più gli allegati in esse contenuti

- Fare back up

- Usare una soluzione anti-malware